Im Live-Einsatz: So gravierend war bzw. ist Apples SSL-Schwachstelle

Nur wenige Tage nach der fehlerbehebenden iOS-Aktualisierung auf Version 7.0.6 hat der Sicherheits-Experte Aldo Cortesi Apples SSL-Schwachstelle jetzt auf ihren effektiven Nutzen für Nachrichtendienste untersucht und beschreibt seine Analyse des seit rund zwei Jahren bestehenden System-Fehlers in diesem jetzt veröffentlichten Blog-Eintrag.

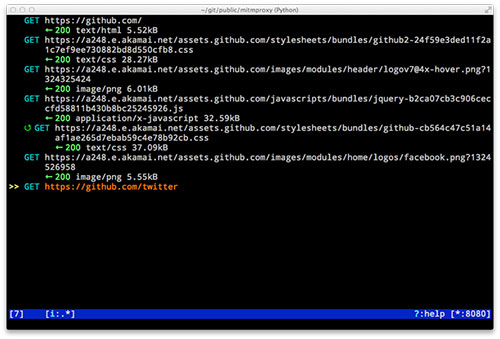

Cortesi, der die Proxy-Software Mitmproxy für seine Versuche so angepasst hat, dass diese den unverschlüsselt zum iPhone übertragenen Datenverkehr mitlesen kann, zeigt sich überrascht von seinen Ergebnissen und bestätigt die bislang nur theoretisch beschriebenen Ausmaße der Sicherheitslücke.

So gestattet Apples SSL/TLS-Bug allen Angreifern im gleichen Netzwerk, den gesamten Datenverkehr zu vermeintlichen sicheren Seiten mitzulesen. Dies gelte auch für eingegebene Passwörter, Bankdaten, iCloud-Informationen und Software-Aktualisierungen:

Cortesi schreibt:

Nearly all encrypted traffic, including usernames, passwords, and even Apple app updates can be captured. This includes: App store and software update traffic, iCloud data, including KeyChain enrollment and updates, Data from the Calendar and Reminders, Find My Mac updates, Traffic for applications that use certificate pinning, like Twitter.

Ein OS X-Update, mit dem Apple die Lücke auch auf dem Desktop behebt, lässt aktuell noch immer auf sich warten. Cortesi mahnt ein schleuniges Handeln an. Wenn er nur rund 24 Stunden investiert habe, um die Schwachstelle auch im Live-Einsatz ausnutzen zu können, würden auch andere Hacker am Einsatz des Exploits arbeiten.

Cortesi will weitere Details zum Angriff auf die SSL-Verschlüsselung von Mac und iPhone veröffentlichen, sobald Apple aktiv geworden ist und nach iPhone, iPad und Apple TV auch alle aktuellen Macs mit einem Update versorgt hat. Spätestens dann sollten sich auch die von Cortesi vorgenommenen Änderungen an der transparenten Proxy-Software Mitmproxy einsehen lassen.

Oha das ist ein Desaster! Sowas sollte nicht passieren!

IM GLEICHEN NETZWERK!

Also für mich ist das überhaupt kein Desaster. Das betrifft doch offensichtlich nur öffentliche Hotspots, oder täusche ich mich da?

Wie kommst du denn darauf? Der Bug kann auf der gesamten Strecke zwischen einem Device (Mac oder iOS) und dem Server ausgenutzt werden, also auch hinter deinem Router, als auch durch den ISP und was damit verbunden ist brauche ich wohl nicht erklären.

Aber selbst wenn es sich nur auf das Netzwerk beschränken würde… dann könnte ich mich mit meinem kleinen Accesspoint in den Berliner Hauptbahnhof oder ins Sony Center setzen und ein WiFi mit dem Namen „Telekom Hotspot“ oder „Free Wifi“ aufmachen. Was meinst du wie lange ist dauert bis ich da mindestens 10 iPhones habe von denen ich dann das IMAP-Passwort auf dem Silbertablett serviert bekomme.

Dieser Bug ist ein Tschernobyl und Fukushima der Bugs, da soo viele Apps darauf aufsetzen. Da sieht man auch wie wichtig es ist sich nicht nur auf HTTPS allein zu verlassen, sondern noch vor dem Senden die Daten zu verschlüsseln. So macht es ja z.B. 1Password.

danke!

Ja, DANKE Andi für die ausführliche, und für mich verständlichere Erklärung!

Und was meinst du wieviele Apps und Nutzer ganz ohne Verschlüsselung unterwegs sind oder Zertifikate abnicken werden? Wenn man erst schafft einen Router zu übernehmen, dann würde ich mich auf kein Update von Apple oder sonst wem verlassen. Wenn du einen Hotspot benutzt, dann brauchst du auf jeden Fall einen sicheren Tunnel und der ist mit diesem Bug nicht zwangsweise aufgehoben.

Es geht um ganz alltägliche Dinge wie Emails abzurufen. Genau das gehört zu den Dingen die Leute machen wenn sie kostenlosen Wifi haben. Und wie werden Emails (im besten Fall) vom Server zum Client übertragen? Per SSL.

Abgesehen davon werden Softwareupdates seit iOS 6 automatisch geladen und App-Updates seit iOS 7 auch. Und wann und worüber die iCloud-Keychain gesynct wird kannst du auch nicht beeinflussen…

Es ist aber einfach jammern auf hohen Niveau. Das entsprechende Update wird sicherlich in den nächsten Tagen eingereicht werden. Ich find es ja auch schlimm das es nicht SOFORT erschienen ist. Das iOS-Update allerdings schon und erst ab da wurde es auch bekannt.

du weisst schon, dass die lücke nicht erst seit nen paar wochen besteht?

Wenn ich’s richtig verstehe dann wird die Zertifikat Verschlüsselung nicht geprüft. Oder ? Dh wenn ein korrektes Zertifikat vorliegt dann ist die Verbindung trotzdem korrekt verschlüsselt , nur wenn jemand sich in demselben Netzwerk einklinkt und bewusst und gezielt in diesen SSL Verbindungsaufbau einzuklinken versucht, wird ihm das hiermit leicht gemacht bzw erst ermöglicht. Das ganze setzt also immer noch eine man in the middle Attacke eigentlich auf einen bestimmten Rechner vorraus.

Natürlich große Sch….e und schnellstmöglich zu beheben bitte, aber auch nicht so dass jeder automatisch alle meine Passwörter etc. präsentiert bekommt. Es gehört schon noch ein wenig know how und kriminelle Energie dazu.

Alles Apps die ihre eigenen Routinen mitbringen, sind nicht betroffen. Also bspw. auch Chrome für iOS.

Zitat aus den Tagesschau-Video:“… Firefox und Chrome nicht betroffen.“

Ist das auf das iPhone bezogen?

dem

Ja ist auf den Browser bezogen. Mit einem Patch können das Jbreaker eben lösen, ohne upzudaten.

woher kriegt man den patch oder wie heist er???

Ja, aber nur Jailbreaker- bei anderen Apps, die Webseiten anzeigen gilt das leider nicht, weil Apple die Programmierer zwingt das Apple-WEB-Framework zu nutzen – inkl. aller Schwachstellen :-(

Ganz ärgerlich ist dies natürlich für einige iPhone 4 – Nutzer, die nicht auf das aktuelle ios7 umstellen möchten, weil sie weiter ruckelfrei arbeiten möchten (davon kenne ich persönlich mehrere und ich kann das nachvollziehen)- die haben jetzt die Wahl: langsames iPhone 4 mit Sicherheitslücke, oder lahmes iPhone 4 mit iOS7, ohne SSL-Bug.

Oh Apple, was ist aus dir geworden???

Muss natürlich „schnelles iPhone 4 mit Sicherheitslücke, oder …“ heißen- sorry!

Patch heißt „SSLPatch“, im BigBoss repo zu finden.

Also bei und ist iOS 7 auf dem 4er und es ist nicht lahm, wenn man gewisse Dinge beachtet (auch ein iPad 2 läuft damit bei uns problemlos und gar nicht langsam).

Nein auf den MAC. Diese Browser verlassen sich nich auf das Betriebssystem sondern sie prüfen selbst nach. Auf dem iPhone hilft da nicht.

Da war doch mal was… http://www.iphone-ticker.de/wd.....yet-37878/

Nur das das ein komplett anderes Prinzip war, denn die haben dort auch Software installiert etc.

es wird eigentlich nur noch peinlich… apple ist echt nur noch ne wurstbude. naja, arroganz macht blind.

ich hätte eigentlich gestern schon nen fix für safari, imessage usw. auf dem mac erwartet.

hier gehts nicht mehr um kinderkacke, sondern um richtig heftige lücken…

macbook user sollten zur zeit nicht auf die idee kommen ihr gerät auch mobil zu nutzen.

oder zumindest alle apple-dienste und programme deaktivieren.

oder ihr lest auch mal andere Seiten und erfahrt, dass anscheinend nur Mavericks betroffen ist, nicht aber die Vorgängerversionen. Also nicht so pauschalisieren bitte.

Ich schätze (und hoffe), um 1900 Uhr isses soweit…(10.9.2)

Pure Absicht. Als Kniefall vor den Staatsorganen.

Apple ist nur noch ein Desaster ! Peinlich hoffentlich klagt ein amerikanischer User oder am besten gleich eine Sammelklage im Mrd. Dollar Bereich

Und was ist dann Microsoft oder Google (Android)?

zumindest installieren sich bei Windows Systemen wöchentlich einige Sicherheitsupdates, Virenscanner zudem teilweise mehrmals täglich und hmmm… von so einem Bug habe ich in Bezug auf Windows bisher nichts mitbekommen (mag an mangelnder Aufmerksamkeit meinerseits liegen)

Mittlerweile bekomme ich aber ein Gefühl dafür, warum sich unseren Admins in Bezug auf Apples Verschlüsselungs-Praxis und Update-Politik die Nackenhaare aufrichten. Für Firmen, die gesetzlichen Vorschriften zur Datensicherheit genügen müssen wahrscheinlich ein Graus…

Aber alles nur Mutmaßungen meinerseits^^

Es funktioniert nur im selben Wlan Netz, so dermaßen dramatisieren sollte man es also nicht. iOS Fix gabs ja schon vor Tagen, nur die Macbook-Menschen müssen jetzt bei Starbucks und co aufpassen :)

du glaubst auch, dass alle die ihr macbook zum arbeiten nutzen nur bei stabucks und co zum kaffee saufen abhängen… firmennetzwerke, bibliotheksnetzwerke usw. eigentlich darf mein macbook nicht mehr vor sie tür.

Boah Sven geh heulen, nicht dass du jetzt Suizidgedanken hast, jetzt wo alles so dramatisch geworden ist?:D

Tut mir leid, das ist Quatsch! Jeder kann Dich auf eine Seite locken, die nicht nur wie die Deiner Bank aussieht, sondern auch das passende Zertifikat hat (jedenfalls denkt das Dein Browser/Deine Banking App, etc.).

Die Hürde ist also nur, jemanden auf eine entsprechende Seite zu locken (Link) oder jemanden aktiv umzuleiten (WLAN, Provider, DNS-Spoofing, etc.).

und was heisst hier schon? die lücke besteht seit nem viertel jahr!!!! das ist mist!!!

Bekannt würde sie erst mit den Update.

Seit 2 (!) Jahren…

oh, stimmt… ML war ja auch betroffen… @fakt: du held… ja, der öffentlichkeit. aber bestimmt nicht den leuten die sie ausgenutzt haben.

inszwischen sollte man wohl auch am mac mehr auf google setzen. warum schafft chrome was apples safari nicht schafft…

warum werden ssl dienste wie imessage bei apple nicht vernünftig getestet?

wie sicher war imessage in den letzten jahren… oh man, das ist echt nur noch furchtbar :(

Sven du Laberkopf, das ist echt nur noch furchtbar? Fang nicht an zu heulen, es ist absolut nix passiert, es wäre doch bekannt geworden, wenn mit Apples Produkten viele zu Schaden gekommen wären.

Seltsam das die SSL Web Verschlüsselung unter iOS 5.1.1 keinen Bug aufweist. Ein Schelm wer Böses dabei denkt.

ich denke dabei nur noch, dass ich zukünftig einfach nicht mehr auf apple setzen werde…

ssl lücken, keylogger im appstore, imessage doch mitlesbar…

mag ja sein, dass es bei android mehr bekannte (!!!!) malware gibt, aber gegen die kann man sich schützen… gegen apples gewirr aus lügen und inkompetenz aber nicht mehr.

bei ios stehen also alternativen parat.

was meine macs anbelangt: bei imessage gehen die lichter aus… safari und mail sind eh schon ersetzt worden (gingen ja seit mavericks eh nicht als funktionsfähig durch) und die icloud wird auch abgeschaltet.

wieso installierst du nicht einfach die iOS und Mac updates und hörst auf rumzujammern? die fehler wurden beseitigt.

Es nervt total. Seitdem über die Sicherheitslücke öffentlich in den Medien geredet wird, bekomme ich von den ganzen unwissenden Mails, SMS usw., wie unsicher doch alle Apple Geräte sind. Das ganze wird völlig aus dem Zusammenhang gerissen. Und dass auch noch von die jenigen, die Windows und Android nutzen. Das schlimme daran ist, dass ich Apple immer wieder verteidige, wenn es um die Sicherheit vom iPhone und Co geht. Und jetzt das…. *grrr*

Wie ich gesagt habe: 10.9.2 ist online !!!

Sven, habe nun den 3 Beitrag von dir gelesen, wie peinlich Apple ist, und wie dramatisch der Fehler. Ich zeige mich hilfsbereit und kaufe dir alle Produkte gerne für ein kleines Entgelt ab, dann kannste endlich auf das „sichere“ windows setzen:D Apple ist das sicherste System, die komplette Konkurrenz kann da nicht mithalten. Was glaubst du warum jetzt so ein Terz gemacht wird, weil es bei Apple untypisch ist!

Gute Idee. :D

Oh nein, das ist ja eine schlimme Nachricht…

Unsere Daten werden eh schon von sämtlichen Ländern gespeichert, das ändert auch nicht mehr viel.

Hoffentlich kommt bald automatisch Klopapier per Post, wenn man mich beim Sch….. ausspioniert :-)

Wie kommt ihr eigentlich auf die Idee Macs wären jemals sicherer als Windows gewesen ? Fahrt mal auf einen hackcontest und Werft das in die Runde

U d dann schaut und staunt wie schnell sämtliche idevices offen sind

P.S. Bei einem gepatchten Windows dauert das länger

Immer wieder erstaunlich wie kognitiv suboptimiert diese Fanboys sind

Einfach null Ahnung