Neues Brute-Force-Werkzeug:

iDict umgeht Apples Hacker-Sicherungen

Brute force. Der englische Begriff für “rohe Gewalt” beschreibt in der Informatik eine nicht sehr performante, langfristig aber durchaus effektive Methode zum Brechen von Passwörtern: Das Durchprobieren aller möglichen Lösungen.

Oder, um es mit der deutschen Wikipedia zu formulieren:

Der natürlichste und einfachste Ansatz zu einer algorithmischen Lösung eines Problems besteht darin, einfach alle potenziellen Lösungen durchzuprobieren, bis die richtige gefunden ist.

Eine Einleitung, die wir bereits im September abgedruckt haben. Damals wurde klar, dass die Veröffentlichung zahlreicher Promi-Nacktbilder aus kompromittierten iCloud-Accounts in Zusammenhang mit dem Brute-Force-Werkzeug iBrute zu stehen schien.

Apples iCloud-Service war bis zum 27. September nur unzureichend gegen Brute-Force-Angriffe geschützt – iBrute gestattete den Angriff auf ausgesuchte iCloud-Konten und probierte sich durch eine Passwort-Liste, die die häufigsten Online-Passwörter aus vergangenen Hacks kombinierte.

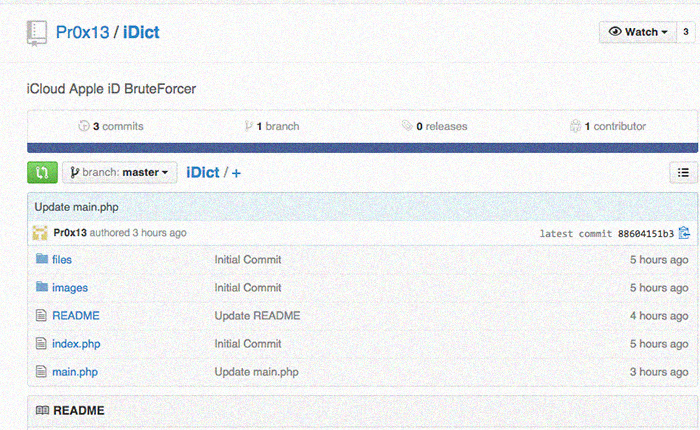

Mit dem heute veröffentlichtem Brute-Force-Werkzeug „iDict“ ist Apple nun wieder verwundbar. Der auf GitHub veröffentlichte Schad-Code lässt sich vom eigenen Rehner aus starten und greift anschließend ausgewählte iCloud-Konten mit einer Passwort-Liste an.

Die Besonderheit: „iDict“ ist immun gegen Apples Schutzmechanismen. Die automatisierten Login-Versuche werden auch nach mehreren Fehlversuchen nicht von Apple gesperrt, eine aktive 2-Faktor-Authentifizierung verhindert zwar die Account-Ünernahme, nicht jedoch den Brute-Force-Angriff als solchen.

iDict – A 100% Working iCloud Apple ID Dictionary attack that bypasses Account Lockout restrictions and Secondary Authentication on any account.

iDict wurde vor wenigen Stunden veröffentlich. Es darf davon ausgegangen werden, dass Apple bereits an einer Behebung der Sicherheitslücke arbeitet.

Bitte was ;DDD hahaha…. Ohje..

Na zum Glück ist mein Passwort nicht password123 und die doppelte auth. bei neuen Geräten ist auch aktiv.

Password1234?

;-)

He, wie hast du mein Passwort erraten?

Dort, wo nach Passwort gefragt wird, muss man auch schreiben: Passwort

So einfach ist das!

Einmal war ich aber ganz verwegen und habe etwas Anderes verwendet: nämlich 123456

und wo ist der Witz?

Was für qualifizierte Kommentare.

Hey w140 und du bist Professor und das hier ist ️das Welt beste Akademiker Forum ja ?! Man mach dich mal locker !! Oder verstehst du keinen Spaß !! OMG

Ich musste selbst auch kurz den Feuilleton Teil meiner Süddeutschen weglegen um mich über dumm dusselige iFun Kommentare zu pikieren. Sonst tangiert mich das immer eher peripher.

Lol, meine sind alle 30-stellig nur so billige Formen wir M$ lässt nicht mehr als 16-stellig zu…

Firmen*

Der Trend geht mMn auch wirklich Richtung Passphrases statt kurzen Passwörtern. So ein Bullshit wird man mal sagen.

Und die Sparkasse. Dort darf ich NUR 5 Zeichen eingeben. Einem Geldinstitut. Schon seit Jahren wurde daran nix geändert. Völlig unbegreiflich.

Ist es evtl. „hunter2“ XD

Man bekommt doch bei JEDEM Zugriff auf die iCloud eine Email.

Spätestens dann sollte man merken das da was schief läuft.

Aber wer solche einfachen Passwörter nutzt hat es nicht anders verdient.

Zuhause die Tür verschliesst man ja auch gut wenn man weggeht.

die Tür kann man verschließen?? Wieder was gelernt… :)

Klingt witzig bzw aberwitzig, seine Haustür nicht zuzuschliessen.

Meine Nachbarn haben eine Haustür die sich bei bestimmten Wetterlage verzieht und dann aufspringt, wenn sie nicht abgeschlossen ist.

Das ist wirklich passiert, auch wenn es unglaublich klingt.

Es gibt aber schon einige Leute, die ihre Türe nur zuziehen.

Nur zuziehen, gibt u. U. Ärger mit der Hausrat-V., i. F. eines Falles.

Zwar Off topic, aber vielleicht für manchen ‚faulen‘ Menschen interessant: es gibt Haustür-‚mehrfach’verriegelungen, die ohne Schliesvoegang mit Schlüssel sich selbständig verriegeln. D,h, die Tür ist auch beim einfachen Zuziehen immer verschlossen.

Ich glaube nicht dass die betroffenen plötzlich 40Millionen Emails im Postfach von Apple bekommen haben, weil bei jedem Versuch eine geschickt wird.

Ich denke das ist dort wohl außer Kraft gesetzt.

Man bekommt eine E-Mail NACH dem Login, nicht bei einem Versuch!

Mail, wenn ERFOLGREICH eingeloggt

KEINE Mail, wenn Login fehlgeschlagen

Hallo iFun Team, habt Ihr schon selber getestet? Stimmt es ?

Zumindest ein größeres Technikmagazin (Nennung erlaubt? :P) hat es getestet und es hat bei einem einzigen Konto geklappt, das Konto hatte jedoch ein simples Passwort (Wort + Zahlen, also quasi sowas wie „dictionary1337“).

Ach Gott das Skript hat genau die Schwachstelle getroffen die Apple nicht berücksichtigt hat. Offensichtlich kann man beliebig viele Anfragen schicken wenn man sich in den Einstellungen unter iOS in den iCloud-Account einloggt.

Wenn automatisierte Login-Versuche über icloud.com gesperrt werden, würde ichs über WebDAV versuchen. Mir ist – bisher zumindest – nie aufgefallen das Apple irgendwann Login-Fehlversuche über WebDAV sperrt. WebDAV/CalDAV wird von iOS zur Synchronisierung von Kontakten und Kalendern genutzt. Deswegen gibts ja auch Android-Apps wie SmoothSync, die Kalender und Kontakte zwischen Apple und der „Außenwelt“ synchronisieren können.

Ich vermute die Apple-ID wird an so vielen Schnittstellen (automatisiert) genutzt, dass irgendwo vergessen wurde diese gegen Brute Force abzusichern.

An der Stelle hilft die 2-Faktor-Authentifizierung dann aber doch, denn wenn diese aktiviert ist, muss man für *DAV applikationsspezifische Passwörter anlegen, mit denen man sich dann wiederum nicht bei den restlichen iCloud Diensten anmelden kann.

Grad nachgeschaut, stimmt du hast recht. Ich hab vorhin 2-Faktor Auth aktiviert und SmoothSync auf meinem Moto G kommt jetzt nicht mehr rein.

Dann passt das ja zu der Aussage im Artikel „Die automatisierten Login-Versuche werden auch nach mehreren Fehlversuchen nicht von Apple gesperrt, eine aktive 2-Faktor-Authentifizierung verhindert zwar die Account-Ünernahme, nicht jedoch den Brute-Force-Angriff als solchen.“

Bei BruteForce ist es doch es gerade wumpe, ob das pw „passwort123“ oder _|password|_ heißt. Es wird jede mögliche Kombination an Zeichen ausprobiert bis das richtige Passwort gefunden wurde.

Deswegen ist es scheiße, wenn Apple eine Lücke hat, die es ermöglicht solange zu probieren bis man das PW hat. Es ist eben wir beim Fahrradzahlenschloss.

Wie aktiviert man den doppelten Schutz auf iCloud.com? Ich habe nur normal 1 passwort

Hallo Sarah,

schau mal hier -> http://support.apple.com/de-de...../HT5570

Dort steht genau beschrieben wie du die zweistufigen Bestätigung für die Apple-ID aktivierst.

Sorry aber das ist nicht richtig…

Entweder Apple war ein wenig schneller als das letzte mal oder der Typ erzählt scheisse…

Hab das Script getestet… Es mag sein das, dass Passwort gefunden wird… aber einloggen kann man sich damit nicht…

Es wird nämlich der iCloud Zugang gesperrt… und dieser ist dann nur mit Wiederherstellungsschlüssel und iOs Device zu entsperren!!!

Ich habs testweise mal an meinem eigenen Account ausprobiert. Wenn das richtige Passwort nicht unter den ersten paar richtigen ist, wird der Account gesperrt und muss erst wieder entsperrt werden (ging in meinem Fall mit 2-Faktor Authentifizierung).

Sehe da also kein Problem, vielleicht lieg ich aber auch falsch :)

Lustig wie die Kiddies hier alles testen :D

-=Reports coming in that Server is now Patched with Rate Limiter=-

-=Server Fully Patched, Discontinue use if you don’t want to lock your account!!=-