Skype: Schwere Sicherheitslücke ermöglicht entfernten Vollzugriff auf das iPhone-Adressbuch

Wie viele andere iPhone-Applikationen besitzt auch die iOS-Version des Instant Messengers und VoIP-Chats Skype (AppStore-Link) die Berechtigung auf das iPhone-Adressbuch zuzugreifen. Ein Privileg, das sich von böswilligen Angreifern mit wenig Aufwand ausnutzen lässt. So informiert der Security-Spezialist Phil P. auf seiner Webseite SuperEVR derzeit über eine Cross-Site Scripting Schwachstelle in der aktuellen iOS-Version der Skype-Applikation.

Wie viele andere iPhone-Applikationen besitzt auch die iOS-Version des Instant Messengers und VoIP-Chats Skype (AppStore-Link) die Berechtigung auf das iPhone-Adressbuch zuzugreifen. Ein Privileg, das sich von böswilligen Angreifern mit wenig Aufwand ausnutzen lässt. So informiert der Security-Spezialist Phil P. auf seiner Webseite SuperEVR derzeit über eine Cross-Site Scripting Schwachstelle in der aktuellen iOS-Version der Skype-Applikation.

Mit Hilfe eines nicht sonderlich komplizierten Angriffs lässt sich die iPhone-Ausgabe der Skype-Anwendung dazu überreden, den kompletten Inhalt des iPhone-Adressbuchs preiszugeben und überträgt diesen, sobald der Angreifer dies instruiert, auch auf einen entfernten Server.

Die in diesem Youtube-Video demonstrierte Attacke ist schnell beschrieben: Der Angreifer, nennen wir ihn Bob, muss nur eine initiale Chat-Nachricht an euer Gerät senden, in der sein Nutzer-Name durch einen speziell vorbereiteten Code-Schnipsel ersetzt wird. Schlägt die Nachricht auf eurem Gerät ein, sendet das iPhone sein komplettes Adressbuch – in diesem Fall die SQLite-Datenbank der Kontakt-Daten – auf Bobs Server.

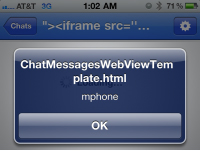

Skype uses a locally stored HTML file to display chat messages from other Skype users, but it fails to properly encode the incoming users „Full Name“, allowing an attacker to craft malicious JavaScript code that runs when the victim views the message.

Wer auf „Nummer Sicher“ gehen will, verzichtet bis zur Veröffentlichung des nächsten Skype-Updates komplett auf den Messenger. Ein bisschen gedulden werdet ihr euch jedoch noch müssen. Skype selbst ist bereits seit dem 24. August im Bilde, hat das eigentlich für Anfang September versprochene Update jedoch noch nicht veröffentlicht.

Unglaublich das Skype sich solche Zeit lässt!

Skype gehört ja jetzt zu Windows –

Und du fragst noch?

Skype entwickelt seine App ohne microsoft. Und Außerdem ist Windows mittlerweile sicherer als OS X

Bitte??

Windows sicherer als ein Unix basiertes Betriebssystem… träum weiter ;)

at Assien: Halbwissen ist gefährlich und macht dich zum Gespött..

Außerdem verstehst du scheinbar kein Sarkasmus.

„Und Außerdem ist Windows mittlerweile sicherer als OS X“

Diese Aussage ist INKORREKT.

Mac OS X Lion Server ist aufgrund schlechterer interner Authentifizierung im Falle eines geglückten Angriffs unsicherer als Windows Server 2008 R2.

Windows Server 2008 R2 ist leichter angreifbar als Mac OS X Lion Server.

Und schlussendlich:

Mac OS X Lion (normale Version) ist sicherer als Windows 7 SP1.

hehe es gibt so ein tolles zitat, ich glaub das hab ich von irgendeiner blackhat… „hacking MacOS is fun, hacking Windows is hard work.“ :D

Was redet ihr microsoft kriegt schneller viren als osx ? Ich binn von beiden apple und osx freak ja und weiss das ;)

Wie meinen?

Schwierig…

Also soviel ich erkennen konnte auf dem Video, ist der Codeschnipsel im Usernamen eindeutig sichtbar, da ist ja nichts versteckt. So einen User überhaupt in seine Liste aufzunehmen wäre doch schon fahrlässig?

Wer redet denn von „in seine Liste“ aufnehmen? Wenn Du die Nachricht empfängst, geht’s los. Ob der in Deiner Liste drin ist, spielt keine Rolle.

–

Die Einstellung Nachrichten von allen annehmen oder eben nur von Leuten in Deiner Kontaktliste wäre relevant. Allerdings ist die standardmäßig auf „von allen annehmen“ eingestellt.

–

Krasse Lücke.

iFun Unwort 2011: „Vollzugriff“ ;)

Direkt nach „Android-OS-verseucht“ ;)

Störe mich seit Tagen am Endzeitspiel?!

Schaut doch das Video noch einmal genau an. Als Benutzername sieht man nur Test User und ist wohl dies, was man sieht, wenn man diesen Kontakt mit XSS-Code übernimmt.

Als Benutzer eines iPhones sieht man wohl vermutlich nur den Namen Test User, wodurch man nicht sofort Verdacht schöpft.

Blödsinn

Und ein ganz normaler Namen anstatt „testuser“ fällt nie auf. Und bestimmt gibts wichtiges und unwichtiges, das nicht warten kann bis man sich persöhnlich sieht. Wofür gibts Telefon bzw. Voip?

Dem stimme ich zu. Ich nehm doch nur Leute an, die ich kenne. Und wenn jemand mit einem nichtssagenden jhghkg Name anfragt dann hat er halt Pech gehabt auch wenn er mich kennt.

zu „Fehler1“:

Wer redet denn von einladen? Wenn Du die Nachricht empfängst, geht’s los. Ob der in Deiner Liste drin ist, spielt keine Rolle.

–

Die Einstellung Nachrichten von allen annehmen oder eben nur von Leuten in Deiner Kontaktliste wäre relevant. Allerdings ist die standardmäßig auf „von allen annehmen“ eingestellt.

–

zu „Fehler2“:

Du glaubst wirklich, dass „Test User“ der Name ist, den ein potentielle Datendieb verwenden würde?

Hahaha. Mein Beileid. :-/

Tja so toll die Möglichkeit auch ist, apps mit dem Telefonbuch zu koppeln, kommts leider immer wieder zu Sicherheitslücken. Ich hoffe dass das die einzige Lücke war und warte auf ein update…

Ich hätte den Angreifer Steve genannt ;-D

so long

URI3L

Witzig ists bestimmt wenn das gute xyz-ScriptKiddy auf die Idee kommt einfach den oben angegebenen JS-Code zu kopieren und fröhlich sein gesamtes Adressbuch auf den Server von dem oben kopiert, sieht ja danach aus als sei es ein frei Verfügbarer FTP-Server, oder sehe ich das falsch?

Dann doch lieber imo nehmen.

Wo wir gerade beim Thema Security sind – wie ist denn das hier einzustufen?

Sicherheitslücke in Mac OS X: Jeder kann Passworte ändern – SPIEGEL ONLINE

http://www.spiegel.de/netzwelt.....42,00.html

Leider gibts zu dieser Melldung von gestern keinen Beitrag oder Einschätzungen von iFun. Ich als Apple-User würde mir hier manchmal mehr objektive und auch, wenn angebracht, selbstkritische Beiträge wünschen. Lieber noch als Selbstbeweihräucherungen oder Microsoft-/ Android-Bashing.

Vielleicht hättest du besser deine Quellen prüfen sollen.

1. Der Angreifer braucht bereits einen funktionierenden Account um die Aktion durchzuführen. Wenn er dann dass Passwort ändert kann er nicht mehr unbemerkt im System agieren.

2. Dieser super tolle Hacker Befehl funktioniert nur mit dem gerade angemeldeten Account, was ich dann nicht wirklich als kritisches Einfallstor bezeichnen würde.

Kannst du übrigens bei heise nachlesen. Seit wann ist der Spiegel denn eine Quelle für IT?

„Sicherheitslücke in Mac OS X: Jeder kann Passworte ändern – SPIEGEL ONLINE“

Falsch, das ist nur möglich wenn er bereits Zugriff auf das System hat. (Mit anderen Worten: Wenn du das Passwort hast kannst du das Passwort ändern. Sicherheitstechnische Relevanz hat das generell ausschließlich bei Leuten die ein und den selben Rechner mit mehreren Personen teilen)

Den salted hash zu knacken dauert bei einem hinreichendem Passwort übrigens auch lange (Tage…Wochen…Jahre).

—

Fazit: Es handelt sich um eine Sicherheitslücke, ja. Defakto ist sie jedoch unkritisch. Apple sollte sie möglichst rasch schließen, eine Panik bei den Nutzern ist jedoch unnötig.

—

Further more: Such dir in Zukunft eine bessere Quelle für IT-Wissen als SPON.

Und tschüß Skype

Ja, zumindest im Moment sollte man auf die native Skype App für iOS verzichten. (Andere Apps die das Skype Protokoll unterstützen sind ja nicht betroffen)

Kann mir jemand sagen, wo ich in der app das „von allen annehmen“ ausschalten kann? Ich finde dazu nichts in den Einstellungen

Für Freunde des jailbreaks sei „Gorilla“ empfohlen.