Angriffe bis iOS 12.1.4 dokumentiert

Sicherheitsforscher: Modifizierte Webseiten konnten jahrelang iPhone-Nutzer ausspähen

Googles „Project Zero“-Team hat sich dem Auffinden von schwerwiegenden Sicherheitslücken verschrieben. Im Rahmen dieser Tätigkeit wurden Anfang dieses Jahres offenbar mehrere Webseiten gefunden, die über Jahre hinweg gezielt iPhone-Nutzer ausgespäht haben. Insgesamt 14 schwerwiegende Sicherheitslücken kamen dabei zutage. Mindestens eine dieser Lücken war zum Zeitpunkt ihrer Entdeckung noch nicht bei Apple bekannt. Das Google-Team hat Apple hier zu Jahresbeginn auf den Sachverhalt hingewiesen und eine siebentägige Frist gesetzt, mit iOS 12.1.4 wurde der Fehler Anfang Februar dann behoben.

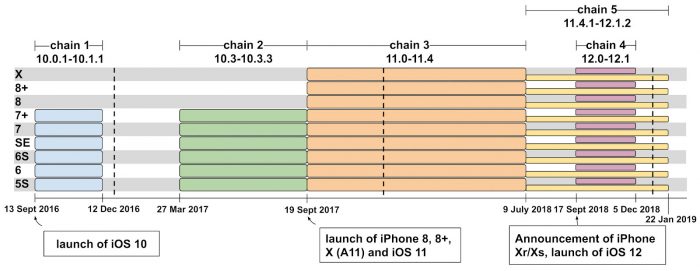

Die insgesamt 14 von Google entdeckten Angriffsszenarien erstreckten sich über den Zeitraum von September 2016 bis Anfang 2019. Offenbar hatten die Hacker dabei keine konkrete Zielgruppe vor Augen, sondern über Webseiten, die wöchentlich mehreren Tausend Aufrufe verzeichneten, eine breit gestreute Attacke gefahren. Ziel waren dabei nahezu alle Versionen von iOS 10 bis iOS 12.

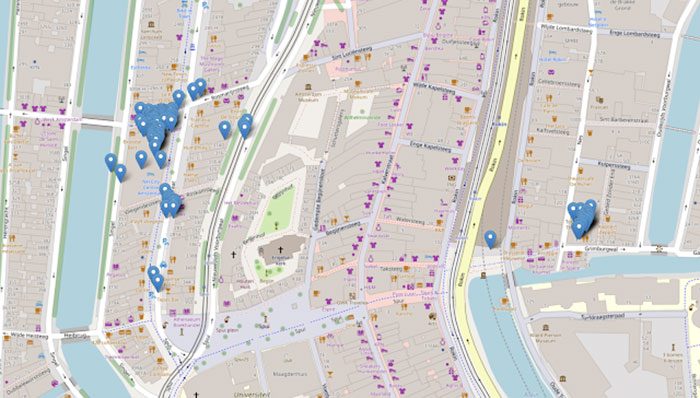

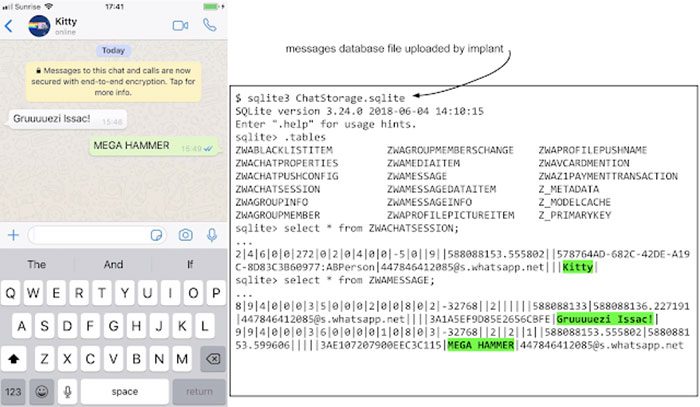

Die Angreifer konnten dabei offenbar teils hochsensible Informationen erlangen. Laut der Google-Analyse lag dabei ein Fokus auf dem Diebstahl von Dateien. Zu den kompromittierten Dateien gehören der iOS-Schlüsselbund und beispielsweise die Datenbanken von Messenger-Apps wie iMessage, WhatsApp oder Telegram, die Foto-Sammlung oder Kontaktliste auf dem iPhone. Auch ein Live-Tracking anhand der Ortsdaten sei möglich gewesen. Die Malware habe alle 60 Sekunden Befehle von einem externen Server erhalten und konnte dementsprechend flexibel gesteuert werden.

Chat-Inhalte und Login-Daten ausgelesen

Auf die Inhalte des Schlüsselbunds und Nachrichten aus den Messenger-Apps konnten die Hacker direkt auf dem manipulierten Gerät zugreifen und auf diese Weise auch die für die Übertragung der Nachrichten standardmäßige Ende-zu-Ende-Verschlüsselung übergehen. Sämtliche so erlangten Inhalte wurde dann wiederum unverschlüsselt an die Server der Angreifer geschickt. Mithilfe der aus dem Schlüsselbund ausgelesenen Login-Daten und Anmelde-Tokens war es dann auch möglich, auf Online-Konten der betroffenen Nutzer zuzugreifen, das Google-Team demonstrierte dies am Beispiel einer Anmeldung bei einem Google-Konto.

Risiko solcher Angriffe besteht immer

Als Resümee halten die Google-Entwickler eine allgemein gehaltene Warnung für die Nutzer moderner Technologien bereit:

Nutzer treffen Risikoentscheidungen basierend auf der öffentlichen Wahrnehmung zur Sicherheit dieser Geräte. Die Realität sieht so aus, dass Sicherheitsmaßnahmen niemals das Risiko eines Angriffs ausschließen, sofern man sich im Ziel der Angreifer befindet. Dabei kann es schon genügen, dass man in einer bestimmten geografischen Region geboren oder Teil einer bestimmten ethnischen Gruppe ist. Alles, was Benutzer tun können, ist sich der Tatsache bewusst zu sein, dass die Gefahr solcher Massenangriffe stets besteht und man sich dementsprechend verhalten sollte. Behandeln Sie Ihre mobilen Geräte als integralen Bestandteil ihres modernen Lebens, aber sehen Sie darin auch Geräte, die im Falle einer Kompromittierung jede ihrer Aktionen in eine Datenbank laden können, von wo sie möglicherweise gegen sie verwendet werden.

Die Google-Forscher haben keine Angaben zu den Webseiten gemacht, die den Angriffen zugrunde lagen. Die aufgedeckten Fehler sind mittlerweile behoben, wie gesagt gibt es aber keine Garantie dafür, dass mittlerweile nicht neue, vergleichbare Schwachstellen im Umlauf sind. So banal es klingt: vielleicht sollte man auch einfach sein iPhone öfter mal ausschalten und neu starten, denn zumindest die oben beschriebenen Malware-Installationen wurde allesamt durch einen Neustart der Geräte wieder deaktiviert.

Waten vermutlich alles Seiten die direkt zu Google gehören :-D

Eher wahrscheinlich alles Seiten dessen Ruf man nicht schädigen möchte. Eigentlich eine Frechheit die Seiten nicht zu nennen. Woher soll ich wissen welche Seiten ich in zukunft meiden soll?

Es ist 1. die Frage, ob es öffentliche Seiten waren, oder

Nachgebaute um Nutzer gezielt abzufischen (z.B. aufgrund ihrer politischen Einstellung)

und 2. ist im Fall öffentlicher Seiten die Frage, ob der Server schlicht gehackt wurde.

In beiden Fällen wäre das Benennen der Originalen Anbieterseite nicht hilfreich

iOS 12.1.4? Wohl eher 12.4.1, oder? ;-)

Mein Fehler – richtig lesen….

Unglaublich…

… und eine schöne „Ergänzung“ zu Apples Werbe-Kampagne „Was auf deinen iPhone geschieht, bleibt auf deinem iPhone“!

(Und dann muss auch noch ausgerechnet Google das aufdecken…)

Nichts ist sicher, begreift das endlich!

Hauptsache viel Blabla und bunte Schaubilder, kennt man ja mittlerweile von überall diese Wichtigtuerei. Das Konkrete, nämlich die Webseiten, fehlt eben. Das macht die Veröffentlichung dieser „Forschung“ nur lächerlich.

Sehe das genauso

@Peter: Du bist also genau so klug wie Tom?

Das tut mir leid…

Tjaja, genauso lächerlich wie viele die Informationen von Snowden anfangs fanden. Als dann immer mehr und mehr bestätigt wurde und rauskam dass selbst unsere höchsten Politiker abgehört wurden fand das dann auf einmal gar keiner mehr lächerlich ;-)

Richtig. Warum auf den Projectzero-Link klicken und in die Materie einlesen, wenn man die Sicherheitsforscher mit ein, zwei überheblichen Sätzen lächerlich machen kann?

@Tom: Wahrscheinlich gibt es zu viele Varianten der XXX-Seiten (klicke hier wenn du über 18 bist), so dass eine Aufzählung hier keinen Sinn machen würde und auch nur eine Momentaufnahme darstellt.

Ich Tippe eher, dass Google nicht geschäftsschädigend handeln möchte

Seiten zu benennen wäre völliger Quatsch, denn damit würdest man Anwender nur in eine falsche Sicherheit wiegen. Wichtig ist dass es die Lücken wohl seit 2 Jahren gab, und in der Zeit kann dieser Angriff auf vielen Seiten ausgeführt worden sein die nicht bekannt sind. Es ist besser wenn sich jeder dem Risiko bewusst ist dass etwas geleaked sein könnte, als wenn jemand denkt „ach auf der Seite war ich ja nicht – also bin ich safe“.

Ich verstehe den Artikel nicht ganz. Anhand der Überschrift könnte man meinen, es wurden Daten direkt über den Browser auf dem iPhone ausgelesen. Im Artikel steht dann etwas von einer Malware, die nach einem Neustart von iOS erneut „installiert“ werden muss.

Muss ich den Artikel so verstehen, dass über Schwachstellen im Browser eine Malware gestartet werden konnte, die dann auf Befehle von aussen wartete und bis zu einem Neustart des Geräts aktiv blieb?

Gruß

Beim Besuch einer modifizierten Webseite konnte die Malware installiert werden und die blieb dann maximal bis zum Neustart des Geräts aktiv.

Danke für die Bestätigung.

Also kann es sinnvoll sein sein iOS Gerät regelmäßig neuzustarten?

Welche Vor- bzw. Nachteile hätte das denn noch?

@Ben

Sofern du regelmäßig Updates machst startest du dein Gerät ja sowieso neu und schließt dabei dann hoffentlich ein paar sicherheitslücken- bei einem komischen Verhalten, Display Fehler etc kann ebenfalls ein Neustart helfen- ist also generell nicht ganz verkehrt das hin und wieder mal zu machen…

Schlüsselbund? Das wär unschön.

Wenn diese Aussage so stimmt, dann müsste Apple wirklich dringend informieren, dass alle Daten im Schlüsselbund kompromittiert sein könnten.

Gerade dafür wäre es auch wichtig, die entsprechenden Web-Seiten zu kennen.

Passwörter sind wohl bestätigt.

Daher ist es schon schwach von Apple seine Kunden nicht darauf hinzuweisen

Ok. Das,ist kacke. Richtig kacke. Zum Glück gebe ich sensible Dateien, wie mein Bankpasswort zB nicht an den Schlüsselbund weiter sondern das PW habe ich im Kopf. Dennoch, 3 Jahre lang….Himmel. Wenn der Sch,üsselnund also ausgelesen werden konnte, heisst das jetzt wohl alle Passwörter ändern?

Es gehört zur Pflicht alle 6-12 Monate die PWs zu ändern! Und einen externen PW Manager zu benutzen besser noch früher aber den Spaß macht sich keiner denke ich mal :-)

@John Locke

Selbst bei Passwortmanagern bist du dir nicht sicher denn 2015 wurde LastPass gehackt.

Zudem sind die neuesten Empfehlungen das eben die Passwörter nicht zu oft gewechselt werden denn das verleitet zu unsichereren PW´s.

Das ist blödsinnige und längst überholte Ansicht. Es gibt inzwischen genug Studien die nachweisen das es zu einer Verschlechterung führt, wenn Passwörter ständig gewechselt werden.

Wer sagt denn, dass 3 Jahre Passwörter ausgelesen wurden? Bei jedem systemupdate gibt es einen Neustart. Diesen Neustart überleben die exploits nicht.

Und allein 2019 gab es bisher 8 systemupdates.

Du hättest diese Seiten schon wieder und wieder aufrufen müssen.

Oder 3 Jahre lang nicht updaten.

Also das 3 Jahre lang von Dir PW ausgelesen wurden, ist fast ausgeschlossen

Nochmal des Resümee der Google Entwickler. Das ist nun mal die Realität:

„Nutzer treffen Risikoentscheidungen basierend auf der öffentlichen Wahrnehmung zur Sicherheit dieser Geräte. Die Realität sieht so aus, dass Sicherheitsmaßnahmen niemals das Risiko eines Angriffs ausschließen, sofern man sich im Ziel der Angreifer befindet. Dabei kann es schon genügen, dass man in einer bestimmten geografischen Region geboren oder Teil einer bestimmten ethnischen Gruppe ist. Alles, was Benutzer tun können, ist sich der Tatsache bewusst zu sein, dass die Gefahr solcher Massenangriffe stets besteht und man sich dementsprechend verhalten sollte. Behandeln Sie Ihre mobilen Geräte als integralen Bestandteil ihres modernen Lebens, aber sehen Sie darin auch Geräte, die im Falle einer Kompromittierung jede ihrer Aktionen in eine Datenbank laden können, von wo sie möglicherweise gegen sie verwendet werden.“

Schön den Text reinkopiert. Bekommst einen Biene Maja-Stempel.

naja Ute, viele lesen nur die Überschrift. Da kann das schon auch mal sinnvoll sein.

Danke für den niedlichen Stempel :)

Herrje, das ist echt harter Tobak.

Leider kann ich weder dem Artikel, noch dem Link auf das Dokument von Project Zero die betreffenden Webseiten entnehmen.

Weiß hier jemand mehr oder hat einen entsprechenden Link parat?

Dass Apples obige marktschreierische Aussage kompletter Stuss ist, war doch ohnehin integraler Bestandteil der IT Kundigen.

Wenn das wirklich Stuss ist, bleibt für mich nur noch das wunderschöne Design der iPhones als Kaufargument (Kotzsmiley).

Nein.

Wenigstens werden bei iOS nicht alles an eine Werbefirma (Google) übermittelt, die immer die Daten ausliest und sie verkauft.

Das ist ja dass Geschäftsmodell von Google…

Eben….sonst würde der Slogan ja nicht lauten „what happens on your iPhone stays on your iPhone“….also…..mit Ausnahme von Siri-Aufnahmen, allen Schlüsselbundpasswörtern, iMessages, Fotos und alles andere lt. der Meldung hier. Aber die russischen oder chinesischen Hacker gehen bestimmt verantwortungsvoll mit meinen persönlichsten Daten um ;-)

Leider nicht für die ganzen Fanboys/girls.

Die gibt es nicht, Phil. Das ist so wie bei den Aluhutträgern. Die gibt es auch nicht.

Die werden nur so bezeichnet von Leuten, die keine wirklichen Argumente haben.

Offen bleibt leider ob MacOS davon ebenfalls betroffen….

ist, war, sein kann, könnte oder wird?

Was heißt hier denn „modifiziere“ Webseiten?

Waren es spezielle Webseiten, die Normalos gar nicht aufrufen und somit nur ein kleiner Kreis ausgespäht werden konnte, oder haben die Hacker dann zuvor erstmal die Webseiten / Server gehackt?

Ist alles etwas undurchsichtig finde ich.

Klar kann man da erstmal ne Schlsgzeile draus machen, aber solange es nicht die größeren Webseiten(Betreiber) betrifft, ist es ja fast schon wieder „nur“ ein Testszenario.

Letztendlich ist es unglaublich wichtig dass über sowas aufgeklärt wird und sich die Menschen der Risiken bewusst sind, ganz gleich ob die Angriffe an die große Masse in manchen Ländern gerichtet waren (ließe sich ja auch über Ad Networks gut verbreiten), oder von Regierungen oder bei Aktionen wie den großen Celebrity Hacks vor ein paar Jahren genutzt wurden. ‚

Wichtig ist dass alle begreifen welche Risiken bestehen – egal welches technische Gerät sie verwenden. Leider ist in manchen Köpfen ja noch immer verbreitet das Apple Geräte sicher seien und sie sich um zusätzliche Maßnahmen keine Gedanken machen müssten, was ein verdammt gefährlicher Irrglaube ist. Sie waren früher auf Grund der geringen Verbreitung einfach nur uninteressant, aber inzwischen rücken sie immer mehr in den Fokus der Angreifer.

Wenn solche Schlagzeilen dafür sorgen dass sich mehr Nutzer dem Risiko bewusst werden und mehr auf die Sicherheit achten ist es ein guter Schritt voran. Erst kürzlich die großen Lücken in iMessage nun dies – das rüttelt hoffentlich alle wach dass es kein 100%ig sicheres System gibt.

Wird Zeit für FIDO2, dann ist zumindest das Passwortthema passé.

Da trage ich doch mit stolz meinen „Aluhut“ von dem hier die ganzen Neunmalklugen so gerne schreiben.

Und der hat Dir in welcher Form geholfen? Keinen Browser verwendet? Keinen Messenger verwendet?

Als Ausspäh Schutz öfter mal das iPhone ausschalten. Steht auch im letzten Absatz.

Alle Betatester sind dann ja gut geschützt, dass die Geräte alle zwei Wochen bei einem Update Neustarten:-D

Das schlimme an diesen Bericht ist das Apple ist jahrelang wusste und hat nichts gegen getan

Im Februar wurde es bekannt und kurzfristig von Apple gepatched, man kann da nicht von jahrelang sprechen ;-)