Apple kann Schwachstelle nicht beheben

Checkra1n-Jailbreak unterstützt iOS 13.2.3 und findet Anwendung in Spionage-Tool

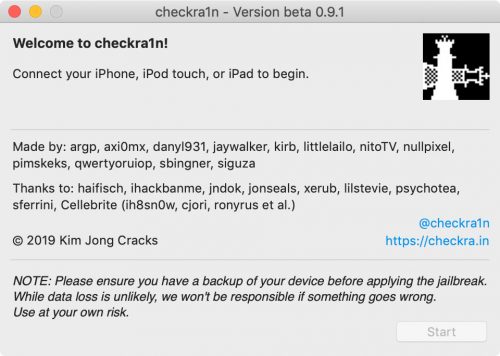

Der Checkra1n-Jailbreak unterstützt seinen Entwicklern zufolge jetzt nicht nur die aktuelle iOS-Version 13.2.3, sondern lässt sich zudem auch auf Apple TV anwenden. Allerdings sei darauf hingewiesen, dass auch die neu veröffentlichte Checkra1n-Version 0.9.6 noch mit dem Vermerk „Beta“ gekennzeichnet ist und von einer Verwendung auf wichtigen Geräten abgeraten wird.

Checkra1n: Mac-App übernimmt den Jailbreak

Die Checkra1n-Entwickler setzen damit ihr Katz-und-Maus-Spiel mit Apple fort. Der Jailbreak basiert auf der im Spätsommer entdeckten Schwachstelle „Checkm8“, diese besteht soweit bekannt auf allen iOS-Geräten, die zwischen 2011 und 2017 auf den Markt gekommen sind und lässt sich seitens Apple offenbar nicht beheben.

Konkret sind alle iPhone-Modelle vom iPhone 5s bis zum iPhone X von der Checkm8-Schwachstelle betroffen, deren Besitzer können dementsprechend dann auch den Checkra1n-Jailbreak anwenden. Allerdings schränken dessen Entwickler ein, dass es beim iPhone 5s sowie den iPad-Modellen iPad Mini 2, iPad Mini 3 und iPad Air noch zu gehäuften Problemen kommen könne.

Spionage-Tool nutzt Apple-Schwachstelle aus

Die Schwachstelle „Checkm8“ dürfte Apple weniger mit Blick auf ihre Verwendung für den Jailbreak selbst, sondern vielmehr aufgrund der damit verbundenen Sicherheitsmängel zu schaffen machen. So findet der checkra1n-Jailbreak nun auch in Verbindung mit dem Spionage-Tool iOS Forensic Toolkit (EIFT) von Elcomsoft Anwendung. Der Software-Anbieter äußert sich erfreut darüber, dass ihm zum ersten Mal seit dem iPhone 4 eine hardwaregebundene, nicht zu behebende Schwachstelle in allen Apple-Geräten, die mit Apples Prozessoren vom Typ A7, A8, A9, A10 oder A11 ausgestattet sind, zur Verfügung steht. Zugleich sei dies der erste Jailbreak seit dem iPhone 4, der auf einem Gerät mit unbekanntem Passwort installiert und dann zum Extrahieren von Daten verwendet werden kann.

Version 5.20 unterstützt nun die Extraktion von Dateisystemen für ausgewählte Apple-Geräte, auf denen alle Versionen von iOS 12 bis iOS 13.3 laufen. Dies ist unter Verwendung des vor Kurzem erschienenen, nicht patchbaren Bootrom-Exploits, das in den checkra1n-Jailbreak integriert ist, möglich. Diese Sicherheitslücke versetzt EIFT 5.20 in die Lage, das komplette Dateisystem-Image von iOS-Geräten zu extrahieren, ohne hierfür ein Passwort zu benötigen. Des Weiteren ist es möglich, Passwörter sowie Authentifizierungs-Daten zu entschlüsseln, die im iOS-Schlüsselbund gespeichert sind.

Hm angenehm diese Firma.. Macht gute Laune

Ziemliche Bankrotterklärung für Apple oder ?

Ziemlich sinnfreier Kommentar, oder?

Wenn Apple es so lange nicht schafft die Sicherheitslücke zu schließen gibt es folgende Möglichkeiten:

A) Apple kann nicht

B) Apple interessiert sich nicht für die Sicherheit ihrer Kunden

C) Apple ist es zu teuer

D) Apple darf die Lücke nicht schließen

Egal welche Variante- es ist eine Bankotterklärung.

Es handelt sich um einen BootROM exploit. Diesen kann Apple nicht Patchen. Nichtmal wenn sie es so gerne wollten. Die bootrom wird bei der Herstellung aufgespielt und kann nicht mehr geändert werden.

Oh, Tanja… Sag‘ mal, kennst Du Don Quijote?

Nun,

ist eine Frage des Aufwandes. Hat man einen Anspruch auf ein in alle Ewigkeiten von Schwachstellen freies Gerät?

Natürlich könnte Apple die Hauptplatinen mit neuem BootRom austauschen. Der Aufwand/Kosten wären jedoch immens.

Im Android Lager passiert das doch regelmäßig schon mit Softwareschwachstellen, wenn das Telefonmodell einfach nicht mehr mit Updates versorgt wird, selbst wenn es Patches für das OS schon gäbe.

@Kater Karlo:

Deine Frage beantworte ich mit einem klaren „JA“, Kater Karlo.

Sicherheitsschwachstellen sind zu fixen – IMMER. Ansonsten läge ein Mangel vor/zum Zeitpunkt des Vertragsschlusses vor.

Du hast Bedenken wegen des nötigen Aufwandes. Dem halte ich entgegen: Apple: just DO IT! …

Ich denke nicht.

Aktuelle Geräte sind ja nicht betroffen und so eine komplexe Schwachstelle zu verhindern ist schwer

Kannst du näher erläutern was genau das so komplex macht?

Würdest du wie ich wahrscheinlich eh nicht verstehen sonst würdest du dir sicher die frage sparen .

Heute kein Frühstück gehabt, Frankfaster? O_o

Aber, wie aktuelle Geräte zeigen, nicht unmöglich. Und so wie die neuen Prozessoren jedes Mal als „von Grund auf neu entwickelt“ angepriesen werden ist es ein Armutszeugnis jedes Jahr den selben Fehler wieder verbaut zu haben.

Das ist der springende Punkt an der Sache! Die Community glaubt den Mist doch trotzdem, das apple großartig viel Entwicklungskosten zwischen A7 und A11 hatte :D

Blöd. Ich habe ein iPhone X und dieses ist damit nicht mehr sicher. Also kann ich mich, bei Verlust oder Diebstahl, nicht darauf verlassen, dass die Daten sicher sind.

Schade…

Nichts ist sicher im Leben. Sicherheit ist eine Illusion

Für diese Illusion zahlen die Fanboys aber ganz schön viel Geld.

Ich denke das Telefon muss an ein Kabel angeschlossen werden und der Rechner muss Zugriff haben. Von daher sollte die Sperre von Apple da greifen . Verbessert mich gerne wenn es nicht so ist .

Wenn da ne Lücke im Bootrom ist, kannst du jegliche Sperre im OS vergessen. Konkret nehme ich mal an dass man das Gerät in den DFU-Modus bringt und dann den Jailbreak durchführt. So war es jedenfalls früher zu Zeiten von limera1n.

Immernoch sicherer als jedes Android Smartphone xD

Na wenn du meinst…

Warum? Unsicher ist unsicher. Und noch unsicherer ist es, wenn man sich in falscher Sicherheit aufgrund großspuriger Marketingversprechen wiegt. Ich finde es erschreckend, wenn dieses Tool (oder was auch immer) in falsche Hände gerät und sich wie jailbreaks verbreitet.

Und das macht es jetzt besser…?

WIRKLICH, VeNoM??

Bei Verlust einfach per iCloud alle Daten vom iPhone löschen und der Versicherung den Diebstahl melden. Dann sollte deine Sicherheit eigentlich nicht beeinträchtigt sein.

Ein bisschen weiterdenken: Der schlaue Dieb schaltet natürlich sofort das iphone aus, so dass das Fernlöschen ins Leere geht. Über den dfü-Modus kommt er dann mit entsprechender soft- und Hardware an die Daten.

Neues Kaufargument für neue Geräte

The new incredible iPhone is the safest iPhone we have ever created. Up to 100% safer than the old iPhone.

Ist wahrscheinlich auch wieder nichts anders als die Meltdown-Lücke in der CPU Architektur die alle betrifft und die noch Jahrzehnte braucht bis es keine CPUs mehr davon gibt. Aktuell sind auch nur die Intel der 10. Gen Cascade Lake davon behoben

Nein

Da sind nur Intel Prozessoren betroffen

Das ist @Chrissc1234 bestimmt bewusst, er wollte die Specter/Meltdown-Lücke bestimmt nur als Beispiel bringen …

Hätte schon gern wieder nen Jailbreak, aber leider funtioniert dann meine Banking-App nicht mehr! Schade!

Da bist Du aber schlecht informiert.

Sei froh, dass Deine Banking App dann nicht mehr funktioniert.

:)

Einfach ein Cydia Substrate (?) killen… geht mit Tweaks wie: UnSub, Shadow, NoSub, JailProtect etc. :)

Kann man mit dem Ding schon Cydia installieren?

Ja. Seit dem ersten Release auf meinem iPhone.

So sehr ich früher den jailbrake gemocht habe kommt er mit in Zeiten von online Banking nicht mehr auf mein Handy. Einen Jailbrake für den Apple TV allerdings könnte interessant sein mit den richtigen Programmen .

Klingt fast wie ‚“Ich mag keine Piraterie gegen mich“ sprach der Pirat‘

Ein Jailbreak bedeutet nicht automatisch, dass man illegale Software installieren will.

ORLY?!

Wäre interessant, ob die ATV 3 inzwischen unterstützt wird, aber ich fürchte…

So lange ein Passcode vorhanden ist können die meisten Daten weiterhin nicht ausgelesen werden, da diese Verschlüsselt sind.

Les den artikel mal bis gaaaaaanz zum ende durch…

Naja, sie können das Filesystem imagen, damit haben sie es aber lange noch nicht entschlüsselt. Allerdings kann man dann halt fette Rechner auf das Image loslassen, und das ganze brute-force versuchen…

Deswegen wollte Apple kürzlich auch keine Prämie zahlen, als einer eine gravierende Schwachstelle im Schlüsselbund gefunden hat (ifun hat berichtet). Ist mit dieser Schwachstelle jetzt eh für den Poppes.

Mich nervt es extrem. Anfang 2019 habe ich mein iPhone X verloren. Ich bin sicher, mit diesem sch… kann man jetzt an das Gerät ran. Das ist eine Katastrophe. Da sind Daten drauf, die nicht an die Öffentlichkeit gehören :(

Apple hat hier gewaltig versagt.

Mal in die Runde:

Muss das iPhone dazu online gehen? Sind Fotos einer geteilten Mediathek, also Fotostream, offline auf dem Gerät abrufbar? Was ist mit Kontakten? Kommt man da auch ran?

Also ich weis nicht ob man damit so einfach an die verschlüsselten Daten auf einem iPhone ran kommt. Der Artikel impliziert das zwar, aber ich denke das ist nicht ganz so einfach wie man sich das vom Artikel lesen her vorstellt.

Was aber auf jeden Fall geht ist das umgehen der Aktivierungssperre, also der iCloud Lock. Das dauert keine 5 Minuten dank des jailbreaks diese zu umgehen.

Sensible Daten auf mobilen Geräten ist eh nur suuuuuper Idee

Meine Güte … A) Kommt da trotzdem NIEMAND an DEINE ach-so-sensiblen-Daten, weil das iPhone A) keine USB Verbindung zu einem zulässt, wenn es nicht entsperrt wurde und/oder B) du mit Sicherheit einen Sperrcode im Gerät hattest, der vor einer USB Verbindung „entsperrt“ werden muss. Sonnst macht das Tool rein GAR NICHTS. des Weiteren bleibt der iCloud Lock bestehen, was nach wie vor dazu führt, dass das iPhone ein Briefbeschwerer ist.

Und jetzt mach kein Geschiss um die Nacktfotos deiner Trulla. Das interessiert keine sau auf diesem Planeten.

BTW: Wenn du das Teil verloren hättest … ein klick auf „iPhone löschen“ auf iCloud.com genügt um das Teil aus der ferne zu löschen, sobald es wieder Online geht.

Alpha-Kevin?

@kev Du liegst zwar garnicht so falsch, jedoch könnte das für eine Muslime zu einem extremen Problem werden. Das wirst du nicht verstehen.

Sie hat jetzt schon große Sorgen wegen der Sache, aber ich versicherte ihr, da käme man nicht an die Daten. Ja das Gerät war mit allen von Apple gebotenen Möglichkeiten gesichert.

Ist nicht korrekt. Checkrain nutzt eine Art ‚Wiederherstellungsmodus‘ via USB. Der geht immer. Schonmal n Gerät via Itunes zurückgesetzt? Kann man auch ohne Passcode machen (das ist so gewollt).

Icloud-Lock wird bestehen so dass man das Gerät nicht legitim mit AppStore und AppleAccount benutzen kann. Aber man könnte natürlich Apple aussperren und das Gerät dann mit Cydia verwenden.

Gibt wirklich kein Grund zur Panik….

Der Artikel beschreibt das man ggf. jetzt Dateien extrahieren kann. Damit hat man nun statt eines verschlüsselten Gerätes eben eine Verschlüsselte Datei vorliegen. Das ist für die Behörden interessant weil damit die Zusatzsperren neben der Crypto wegfallen (maximale Passwort-Versuche etc.pp.). Auf den Dateien liegt trotzdem eine beinharte Verschlüsselung die viel Kosten und Aufwand zu Entschlüsseln birgen. Lohnt sich für Anti-Terror und Unterdrückerregime. Nicht für Kleinkriminelle und unehrliche Iphone-Finder.

Auf meinem iPhone X läuft der Jailbreak sehr gut. Keine Abstürze. Ich nutze den Jailbreak auch nicht dafür, um Software illegal zu laden. Ich zahle sogar für nützliche Tweaks. Ich kann mein Gerät funktionell erweitern. Meine Banking App und die PushTAN App laufen auch mithilfe von LibertyLite. Aber zum Glück kann jeder selbst entscheiden, ob er sein Gerät jailbreaken möchte oder nicht. Mein iPhone X bleibt so lange, bis es nicht mehr funktioniert.

Traurig in diesem Zusammenhang finde ich ausser der Tatsache das Apple nichts dafür Tut das ganze doch irgendwie zu schliessen das immer noch neue Iphone8 Modelle direkt von Apple verkauft werden obwohl sie wissen das es absolut nicht sicher ist.

Sind die neueren Modelle „absolut sicher“?

Karlo

Zumindest aktuell! Oder würdest du ein KFZ kaufen wo du wüsstest das es den Generalschlüssel bei obi zu kaufen gibt?

Wie kommt man so einfach an Daten auf einem verschlüsseltem Gerät? Entschüsseln müsste man wahrscheinlich das ganze Image und bei langen alphanumerischen Passwörtern kann das wohl dauern.

Was hier also tatsächlich angebracht ist: keine Passwörter in den Schlüsselbund, weil „einfach“ zu knacken. Echt jetzt? Das nenne ich mal nen Super-Gau..

Blöde Frage (möglicherweise): Wenn ich den Jaibreak mache und das Passwort ändere, bin ich dann noch anfällig für den EIFT Exploit?

Natürlich. Der jailbreak schließt den exploid ja nicht.

Auf deren Website liest sich das aber etwas anders:

There is another important point: if the screen lock passcode is unknown, options D (Disable lock) and K (Keychain) will not be available (throw an error), and only F (File system) works. Besides, if you don’t know the screen lock passcode, only a very limited set of data will be available, see below. To obtain the complete file system (and the keychain), you need to unlock the device, and keep it unlocked during the acquisition.

…

With this new jailbreak, can you extract the file system without EIFT or similar software? Technically, you can obtain a copy of the file system. However, you won’t be able to decrypt the keychain. The keychain contains a lot of valuable information such as the user’s credentials for different services ranging from Web sites to social networks and mail accounts, as well as encryption keys for Signal messenger, WhatsApp backups and more.

Quelle:

https://blog.elcomsoft.com/2019/11/ios-device-acquisition-with-checkra1n-jailbreak/

Danke für diese wertvolle Info!

Ich denke die Software wird auch nur in der Lage sein das Dateisystem zu kopieren um darauf dann eine Art Bruteforce Attacke zu fahren.

4 stellige Zahlencodes sollte da dann kein Problem darstellen.

Oh Mann, alle bis iPhone X? Was fürn Zufall dass ich nur wieder sicher bin wenn ich das neuste Gerät kaufe, na dann werd ich das mal gleich brav tun. xD

Auch wenn ich jetzt die technischen Details des checkra1n auseinander nehmen könnte um zu erklären warum drei Viertel von den Behauptungen dieser Firma völliger Schwachsinn sind, sage ich lieber folgendes:

Wenn Apple wirklich entschieden was gegen den Jailbreak unternehmen wollte, könnten Sie einfach im nächsten Update eine Autostart Routine einbauen die beim einschalten direkt nach den Substrate Ordnern und dem „/Applications“ Ordner auf dem iPhone sucht die da Original nicht hingehören und diese killt, schon wäre ein Jailbreak unmöglich! Machen sie aber nicht, vermutlich weil das Marketing gezeigt hat dass sie weit weniger Käufer hätten wenn Cydias Funktionen wegfallen würden.

Außerdem zeigen Tweak Entwickler Apple seit Zehn Jahren was für Funktionen sich die Nutzer als nächstes wünschen und Apple integriert diese dann.

Klar könnte Apple eine solche Routine einbauen und die checkm8-Entwickler könnten diese Routine in weniger als einer Woche aushelbeln. Dieser Jailbreak lässt sich nicht softwareseitig von Apple beheben. Der Zug ist abgefahren.

Die Zeiten, in denen Apple froh über die Jailbreak Szene war, weil sie dort ständig Ideen für neue iOS Funktionen gefunden haben, sind leider auch vorbei. Die Szene hat sich ziemlich ausgedünnt. Von dort kommen kaum neue bahnbrechenden iOS Funktionalitäten mehr.

Ich finde niemand sollte akzeptieren sein Gerät nicht auf eigene Gefahr modifizieren zu dürfen.

Dafür ist Jailbreak gut. Dass man den aber installieren und Daten auslesen kann OHNE den Entsperrcode eingeben zu müssen ist schon technisch Schwachsinn weil man checkra1n nicht installieren kann ohne USB Verbindung und man dafür nunmal auf vertrauen klicken muss.

Immer wieder lese ich die Szene sei ausgedünnt… wie kommt man auf sowas? Woher will das irgendwer wissen? Es gibt keine Nutzerstatistiken von Cydia Usern.

Gibt es Cydia noch?

Tatsächlich ja und das obwohl Saurik sich größtenteils zurückgezogen hat. Viele nutzen mittlerweile Zebra, eine Alternative. Ich bin aber nach wie vor mit Cydia zufrieden.

Irgendwie total überlesen dass das nur ein „tethered“ jailbreak ist. Nach einem Neustart darf man wieder an die Strippe :(