Ende des Passwort-Zeitalters

Login per Face ID: Google verteilt Passkeys für Google-Konten

Der Suchmaschinen-Anbieter Google hat heute das Ende des Passwort-Zeitalters ausgerufen und verteilt die so genannten Passkeys nun auch für Google-Konten.

Ende des Passwort-Zeitalters

Bei den Passkeys handelt es sich um einen Zugangsstandard, der die klassische Kombination aus Benutzername und Passwort beim Login in Webseiten durch einen auf dem persönlichen Endgerät gesicherten Schlüssel ersetzt und seinerseits durch biometrische Zugangsbeschränkungen wie Apples Gesichtserkennung Face ID oder den Fingerabdruck-Scanner Touch ID geschützt wird.

Wie Google anmerkt habe sich der Konzern nun zum ersten Mal seit Einführung der Passkeys dafür entscheiden, diese großflächige auszurollen und sieht in diesen die „einfachste und sicherste Art“ für Anwender, sich fortan bei Apps und Webseiten anzumelden.

Passkeys werden als Industriestandard sowohl von Google als auch von Apple unterstützt und können ohne Zugriffsberechtigung nicht vom Gerät extrahiert werden.

Erstellung auf g.co/passkeys

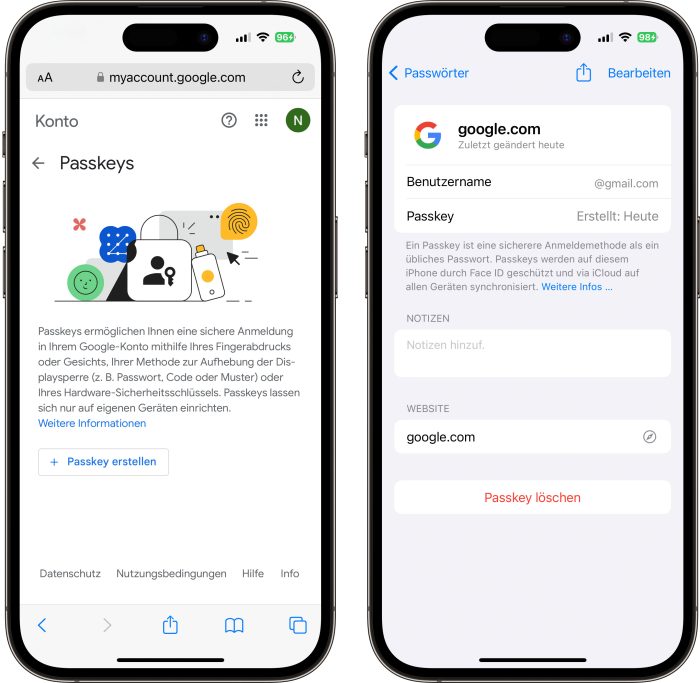

Google bietet die Passkeys als zusätzliche Login-Methode für Bestandskunden an, die auch weiterhin auf den regulären Passwort-Login zugreifen können sollen. Interessierte Nutzer können die neuen Passkeys auf der Sonderseite g.co/passkeys erstellen und direkt auf den jeweiligen Endgeräten sichern.

Administratoren eines Google-Workspace-Kontos will Google demnächst zudem die Möglichkeit anbieten die Erstellung von Passkeys für die vorhandenen Nutzer zuzulassen.

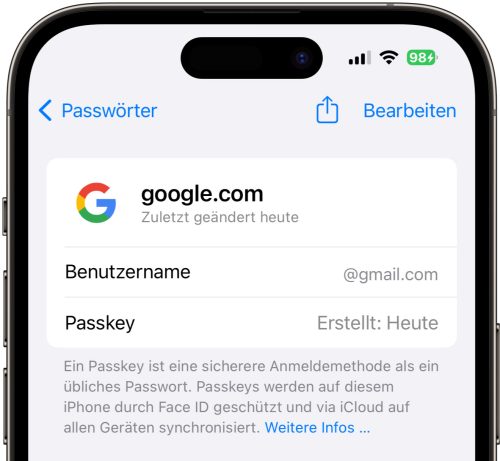

Die Nutzung von Passkeys setzt einen aktivierten iCloud-Schlüsselbund voraus. Erstellte Passkeys lassen sich in den iPhone-Einstellungen im Bereich Einstellungen > Passwörter nach Benutzerkonten sortiert einsehen und bei Bedarf auch wieder löschen. Zudem können vorhandene Passkeys exportiert und mit anderen persönlichen Endgeräten geteilt werden.

Nach dem letzten Patzer mit der unverschlüsselten Übertragung von 2FA-Codes warte ich erstmal was die Sicherheitsexperten dieses Mal berichten.

Das Gute bei Passkeys ist, dass die Anbieter diese für jeden einsehbar veröffentlichen dürften und es wäre kein Sicherheitsproblem mehr.

Weil diese nur den öffentlichen Schlüssel eines Private/Public Schlüsselpaares haben.

+1

Bitte erst einmal informieren statt gedankenlos sofort jedem zu vertrauen, denn der Benutzer @“meinname“ entweder Humbug oder Missverständliches erzählt.

Was genau war dran Humbug oder Missverständlich?

Passkeys ganz grob: jeder Passkey(s) ist ein asymetrisches Schlüsselpaar – genau so, wie es bei PGP oder SSH oder HTTPS und und und ist. Der öffentliche Schlüssel wird dem Dienst gegeben, wo du dich einloggen willst. Der private liegt bei dir in einem gesicherten Bereich.

Login funktioniert dann über ein Hin- und Her von zufällig generierten Nachrichten und signieren dieser mit dem privaten Schlüssel. – Also grob HTTPS Handshake mit vertauschten Rollen.

Und dazu gibt es halt noch aussen rum ein Gerüst mit Dingen, wie man sich auf Geräten einloggen kann. auf dem der private Schlüssel nicht liegt und anderen so „verwaltungstechnischen“ Sachen.

Was? Wie fahrlässig sind sie mit der Information? Sie dürfen die Passkeys veröffentlichen, behaupten sie?

Soweit ich bisher aus Sekundärquellen vernommen habe, ist es die typische Zugangsmöglichkeit mit Paaren, wobei das Eine öffentlich und das andere privat ist. Der Passkey ist dann entsprechend der private Teilstück, was natürlich nicht veröffentlicht werden darf. Das ist z.B. üblich für den Zugang zum Root-Server. Man erstellt mit PGP ein Paar und dann kann man es per SSH so einrichten, dass man sich am Server ohne irgendeine Passworteingabe beim Root-Server anmelden kann, da das lokale SSH die Aufgabe zu Authentisierung übernimmt.

Passkeys ist also ein wie ein bei PGP erstelltes Verschlüsselungspaar, allerdings in Rosé Gold statt in Grün! (das Besondere bei der Allianz ist, dass sich große Hersteller auf ein Standard einigen, das jeder herstellerübergreifend unterstützen will, aber Passkeys ist nichts technisch Besonderes)

Was ist jetzt an meiner Aussage falsch?

Bei dem Anbieter/Dienst, bei dem man sich einloggen will, liegt nur der Public Key.

Du wiederholst eigentlich nur komplizierter, was ich gesagt habe.

Also so ähnlich, wie PGP-Schlüssel?

Cool! Aber gedauert hat’s a bisserl…

Ja, ist eine normaler Handshake auf asymmetrische Verschlüsselung basierend.

Sehr grob wie HTTPS – nur mit vertauschten Rollen.

Das ist das beste was passieren kann. Keiner Hacker kann mehr Passwörter abgreifen.

Weg mit den Passwörtern.

Eben erstellt. Jetzt kann ich mich ohne Passwort mit Face ID anmelden an meinen Google Account, geil.

liest sich wie Fakebewertungen :D

Das ist eine ziemlich unsinnige. Statt Passwort gibt es nun eine Schlüsseldatei. Also klaut der Cracker (nicht Hacker, auch wenn die sich oft in Graubereichen bewegen, aber Ziel eines Hackers sollte dies eigentlich nicht sein unsichere Systeme auszunutzen für den eigenen Vorteil auf nicht moralisch gute Weise) einfach die Schlüsseldatei.

Der Vorteil einer Schlüsseldatei ist, dass der/die Anwenderîn kein schlechtes und/oder zu schwaches Passwort wählt und/oder evtl. das leicht gemerkte Passwort viel zu sehr leichtfertig anderen verrät.

Problematisch ist allerdings noch immer weiterhin, dass man wegen dem leichter zugänglichen Tresor dies evtl. doch zu leichtfertig anderen weitergibt. Und mit in Zukunft existierenden Quantencomputern ist diese Methode evtl. doch zu unsicher konfiguriert. Obwohl es wird noch von ca. 20 Jahren ausgegangen (evtl. schon in 10, aber evtl. erst in 30 oder noch später). Dies dachte man vor 20 Jahren auch. Daher kann man noch schwer vorhersagen, wie schnell dies geht.

Sicherer als bis jetzt ist es allemal.

Weil erstmal hat das Gegenüber, bei dem du dich einloggen willst, nicht mehr dein verschlüsseltes Kennwort. Bzw. anders gesagt, kein shared secret mehr.

Ja, im Prinzip hast du einen „Tresor“ – der ist aber idealerweise nicht auslesbar, weil in einem eigenem Stück Hardware mit eigenem Betriebssystem – also einem Fido2 Stick oder halt der Secure Enclave/TMP chip eines „trusted devices“

Aber dass eventuell 3rd Party Lösungen, die nur auf Software basieren evtl. Unsichere Tresore/Keyfiles haben, kann schon sein.

Achja, eine weitere Schwachstelle ist dafür bald weg. – Für den Standard für die Weitergabe des Keys es ist schon angekündigt, das beim für ca. 2025 erwarteten Update des Standards auch post-quantum computer Algorithmen dazu kommen.

Sicherer ist es eigentlich nicht, wenn man ein langes, komplexes und nicht mehrfach gebrauchtes Passwort verwendet. Nur wenn die Betreiber ihre Anmeldesysteme nicht sicher genug betreiben, wodurch das Passwort/“shared secret“ abhanden kommen kann, dann ist es tatsächlich sicherer. Dafür ist dann ein komplexeres System nötig, was äußerlich nach dem Einrichten einfacher ist, aber technisch komplizierter ist und dadurch sich die Betreiber von der Verantwortung stehlen den Schlüssel, da es der öffentliche Teil ist, sicher aufbewahren zu müssen. Ein Nachteil ist die Privatsphäre. Die Betreiber können wegen dem Passkey eindeutig feststellen, mit welchem Gerät man sich angemeldet hat, auch wenn man zwei gleiche Geräte nutzt.

Zum „ca. 2025 erwarteten Update des Standards“ um sicher gegen Quantencomputer zu sein: Wo haben sie dies gelesen? Diese Informationsquelle scheint ziemlich schlecht zu sein, falls ich nicht etwas übersehen habe. Es wurde noch kein eindeutig gegen Quantencomputer sichere Verschlüsselung gefunden. Es gibt bisher nur Kandidaten, wo dies sicherlich so sein soll. Das wurde vor ca. 4 Jahren bei einer Verschlüsselungart auch behauptet, aber vor „kurzem“ wurde ein Algorithmus gefunden, der sogar auf diesen jetzigen elektrischen Von Neumann Computern zeitnah gebrochen werden kann. Da es bisher nur Kandidaten, soweit ich weiß, ist ein 100%ig sicheres Update nicht möglich.

Das mit Feststellen. von welchem Gerät aus, wird ja abgehandelt dadurch, dass der Passkeys Standard erlaubt, dass man sich von ein Gerät aus einloggen kann, das den privaten Schlüssel nicht hat.

Das ist ja eines der Teile von Passkeys, was den Unterschied zu der Basis – Fido2 Webauthn – unterscheidet.

Und zum Zeitplan: die Quelle bin unter andrem ich selber. Ich arbeite für einen Hersteller, der mit am Fideo2 und später auch Passkeys Standard arbeiten. – Aber es gibt sicherlich auch andere Quellen, die das aufzeigen.

Und ja. Es gibt mittlerweile kryptographische Verfahren, die gegen Quantencomputer helfen. – Natürlich ist nix 100% sicher – das ist nix.

Aber man kann dafür sorgen, dass die Schwierigkeit so hoch ist, dass man auch mit den besten Werkzeugen, die man sich aktuell vorstellen kann, nicht in der wahrscheinlichen Lebensdauer des Universums lösen können wird.

Aber natürlich kann es immer sein, dass es jemanden gibt, der irgendwie eine massive Abkürzung findet, der den nötigen Aufwand massiv reduziert.

Und zu Quantencomputer generell: es ist ja noch nichtmal sicher, ob Quantencomputer überhaupt in der Lage sind sämtliche alten Verschlüsselungen zu knacken.

Weil es für fast alle Verfahren noch gar keine passenden Algorithmen zum Angriff gibt.

Weil das Problem ist – sehr vereinfacht gesagt: mit Quantencomputern die entsprechend viele (Q)Bits haben, kann man auch alle Schlüssel auf einen Schlag zurückrechnen. – Das Problem ist dann aber, auch den richtigen zu finden, was sehr schwer ist, wenn man von dem „Klartext“ Schlüssel nichts außer dem dazugehörigen Public Key weiß. Aber gerade da tut sich Gover – der aktuell beste universelle Algorithmus für so Suchen – ziemlich schwer

iCloud zwang? Nö

Ich mache das mit iCloud nur, bis die neue 1Password Version kommt. Die kann auch die PassKeys geräteübergreifend speichern und ich kann sie auf all meinen iPhones, iPads, Macs und Windows PCs nutzen.

Ich lösche dann den Passkey in iCloud.

Also lieber in einer unsicheren Drittanbietercloud als in einer halbwegs sicheren Cloud eines großen Anbieters? Die Logik muss man erst mal verstehen.

Linkes Twix, rechtes Twix?

Kommt drauf an. Schaust Du von unten oder von oben auf die Packung?

Oder einfach warten, bis Keepass (Clients Strongbox, Keepassium und andere), 1password und andere dies auch unterstützen.

Und wie werden die Passkeys zu linux gesynct? Wohl auch mit macOS zwang wie Passwort / 2FA key export: als ungeschütztes csv..

sehr speziell

https://support.1password.com/explore/linux/

Neue Version mit Passkey Verwaltung kommt bald.

Und dann wird irgendwann aus Sicherheitsgründen der passkey auf „altgeräten“ deaktiviert und man muss sich schon nur alleine deshalb ein neues Gerät kaufen. So kann man sich natürlich auch für die Wirtschaft einsetzen. Ich bleib dann erst mal lieber beim Passwort.

Wenn Du mal den Link im Artikel folgst, dann siehst Du, dass man den Passkey auch auf einem anderen Gerät generieren oder löschen kann. Und Passwörter gehen ja weiterhin. Aber Hauptsache erst mal meckern, gell?

Das widerspricht ja nicht der Dystopie die ich hier aufzeige (ganz im Gegenteil, wenn dein Gerät nicht mehr unterstützt wird, muss man ja zwangsläufig auf ein neues wechseln). Das mit dem „Passwort weiterhin verwenden“ steht auch hier im Artikel. Dafür muss man nicht mal einen Link anklicken. Meckern ist übrigens was ganz anderes als das was ich hier gemacht habe.

Sag mal, Dickelsson, gibt es eigentlich irgendein Thema hier, was Du nicht ablehnst, woanders besser findest, was bei Dir nicht funktioniert (hat) oder wo Du Bedenken hast bzw. Betrug vermutest?

Mein genereller Tipp (ohne, dass ich anmaßend sein möchte): schon mal ist ein „Reset“ hilfreich, bei dem Ansprüche & Prioritäten neu nivelliert und man hinterfragt, was einen im Leben glücklich machen kann.

Wenn etwas nur negative Gefühle erzeugt, kann es auf Dauer nicht gesund sein…

Tatsächlich recht oft und das auch hier. Nur da kommentierst du meist nicht weil man dann nicht dein mimimi passt, dafür bist du aber immer vorne mit dabei ungefragt nonsense zu schreiben. :-*

Nur einer schreibt hier mimimi.

Dick du schreibst so viel Blödsinn und offenkundig hast du bei 90% keine Ahnung. Macht Spaß online sein Gesicht zu verlieren?

Ja, bitte mehr davon! Weg mit den Passwörtern!

Muss man seine alte 2FA Methode aus Google löschen damit Passkey nutzen kann?

Derzeit muss ich Nutzername, Passwort eingeben und dann kommt die Passkey abfrage,

Passkey ist aber jedoch dazu gedacht weder Nutzername noch Passwort eingeben zu müssen. Wer das testen will kann das auf https://www.passkeys.io/ testen dass man sich mit nur einem Fingerabdruck einloggen kann.

Bei Google ist das einloggen einen Klickorgie und hat nichts mit Passkeys zu tun.

Nein.

Oh nein, iCloud-Keychain wird verlangt? Ich hatte damals auf 1password und danach auf Keepass mit Strongbox umgestellt. Somit nutze ich iCloud-Keychain überhaupt nicht mehr. Damit sollen diese Google Passkeys nicht mehr verwendbar sein? Sind das nicht irgendwelche bestimmten Schlüsseldateien?

Aha, wie ich laut Kommentaren gelesen habe, soll dies 1password in Zukunft auch können. Also steht theoretisch nichts im Weg, dass dies per anderem Tresor (oder wie manche sagen, „Passwortmanager“, obwohl es nicht nur Passwörter verwaltet …) wie auch Strongbox mit Keepass in Zukunft gekonnt wird.

Wo genau sind die sicherer als Passwörter? Hat jemand nen Artikel-Tipp?

Theoretisch eigentlich gar nicht, wenn man ein langes, hinreichend komplexes und nicht zu merkendes Passwort wählt (was mithilfe der Tresore 1password, Keepass mit Strongbox, Keepassium, etc. und anderen kein Problem ist). Auf die Masse gesehen ist es für die Betreiber auf jeden Fall besser, weil dann die Nutzer zu diesem „Glück“ gezwungen werden.

Naja, asymetrische Verschlüsselung ist schon nochmal eine ganze Ecke sicherer als eine Symetrische Verschlüsselung.

Vor allem, weil das Gegenüber kein shared secret mehr hat, das er missbrauchen oder ihm gestohlen werden kann.

Nein, @“meinname“, offenbar verstehst du es falsch. Da Passkeys die Passwörter ersetzen sollen, erwähne ich beides und vergleiche beide Systeme bei der Benutzung, was letztendlich auch gleich sein wird, auch wenn sie sich technisch zwischen symmetrisch und asymmetrisch unterscheiden. Lies genauer nach, dann sollte klar werden, dass ich nicht die Verfahren gleich setze.

Naja, du gehst ja irgendwie davon aus, dass da irgendwie ein shared secret übertragen wird oder gar gespeichert ist.

Aber Passkeys basiert drauf, dass man nie irgendwie ein gemeinsames Geheimnis überträgt, sondern die eine Seite mit dem öffentlichen Schlüssel eine einfache Challenge generiert, die andere Seite diese löst und mit seinem privaten Schlüssel signiert. Und die Gegenseite kann dann anhand des öffentlichen Schlüssel sehen, ob die Unterschrift stimmt.

Der Vorteil ist dass du weder einen Nutzernamen noch ein Passwort manuell in ein Eingabefeld eintragen muss, dass abgefangen werden kann.

Weiterer Vorteil ist, dass niemand leichte oder doppelte Passwörter mehr verwenden kann.

Google mal nach FIDO2. Da findest du sehr sehr viel Materiel zu diesem Thema.

Ob die Eingabe per Tastatur oder per Datei ist, dann ist es zum Abfangen unterschiedlich, aber nicht sicherer, wenn das OS kompromittiert ist.

Der einzige Vorteil ist, dass man zu dem „Glück“ gezwungen wird, keine doppelt oder mehrfach verwendeten Passwörter zu verwenden, die evtl. zu kurz und zu simpel gewählt hat.

Je weiter ich runterscrolle und Sachen von dir lese @Reborn, desto mehr denke ich, dass du den Unterschied zwischen symetrischer uns asymetrsicher Verschlüsselung nicht verstanden hast.

zwangsweise wiederholt: Nein, @“meinname“, offenbar verstehst du es falsch. Da Passkeys die Passwörter ersetzen sollen, erwähne ich beides und vergleiche beide Systeme bei der Benutzung, was letztendlich auch gleich sein wird, auch wenn sie sich technisch zwischen symmetrisch und asymmetrisch unterscheiden. Lies genauer nach, dann sollte klar werden, dass ich nicht die Verfahren gleich setze.

Naja, du gehst ja irgendwie davon aus, dass da irgendwie ein shared secret übertragen wird oder gar gespeichert ist.

Aber Passkeys basiert drauf, dass man nie irgendwie ein gemeinsames Geheimnis überträgt, sondern die eine Seite mit dem öffentlichen Schlüssel eine einfache Challenge generiert, die andere Seite diese löst und mit seinem privaten Schlüssel signiert. Und die Gegenseite kann dann anhand des öffentlichen Schlüssel sehen, ob die Unterschrift stimmt.

@“meinname“: Nein, habe ich nie gesagt, dass ein „shared secret“ übertragen wird. Wie erwähnt, da Passkey das Passwortsystem ersetzen soll, vergleiche ich beide, auch wenn die Systeme im Hintergrund unterschiedlich funktionieren. Du verwechselst wohl, weil ich verschiedene Anwendungen aus Anwendersicht vergleiche, dass ich angeblich das technische System gleich setze. Das habe ich nie getan!

Danke euch.

Wenn diese Schlüssel auf dem Endgerät generiert und gespeichert werden, was ist dann wenn man das Gerät wechseln muss?

Lassen sich die Schlüssel übertragen?

Man kann die Passkeys in der iCloud Keychain speichern und über sämtliche Apple Geräte synchronisieren.

Man kann auch einzelen PassKeys via AirDrop manuell an ein anderes Apple Gerät übertragen.

Das, was @rlotz sehr gut gesagt hat + ein Teil der Passkeys Standards im Vergleich zum zugrundeliegenden Fido2 – Webauthn ist, dass hier auch vorgesehen ist, dass man sich von einem Gerät aus einloggen kann, das den Schlüssel selbst nicht hat.

Aber natürlich muss das Gerät. das ihn hat, in der nähe sein, weil das per Bluetooth und einem QR Code funktioniert.

Funktioniert bei mir nicht.

Passkey eingerichtet, abgemeldet.

Bei der Abmeldung wird trotzdem wieder nach dem Passwort gefragt. Danach wird vorgeschlagen, einen Passkey einzurichten. Dann kommt die Fehlermeldung „Sie haben bereits einen Passkey“.

Scheint unabhängig vom Browser/Gerät so zu sein.

Toll.

Bei mir funktioniert das Ganze auf dem iPhone nicht. Er sagt immer ich muss den Schlüsselbund aktiviert haben, was er aber ist und dann kommt eine Fehlermeldung. Getestet auf dem iPhone

Generell: Passkey ist nichts anderes als das über SSH bekannte mithilfe von PGP erstellten Schlüsselpaare, wobei ein Schlüssel privat sein sollte und der andere öffentlich sein kann. Wie früher ist der Vorteil wie bei PGP, dass beim Betreiber nicht der private Schlüssel sein muss (was herkömmlicherweise bei Passwörtern „sein muss“ (oder „ge-hash-te Passwörter“, wodurch Einbrecher die Passwörter nicht in Klartext erhalten und somit das Wiederherstellen der Passwörter aufwendiger ist)) und somit bei einem Einbruch beim Betreiber nicht mehr dazu nötig wird dass Passkey wechseln zu müssen (lediglich die Privatsphäre kann darunter leiden, weshalb man dann das Passkey bei einem Einbruch dennoch wechseln sollte, außer der Betreiber hält die öffentlichen Schlüssel sowieso immer öffentlich parat).

Also sicherer ist dieses System seitens Benutzer nicht, wenn man kein wieder verwendetes, komplexes und langes Passwort verwendet (was wegen den Zugangsmanagern (nennen einige „Passwortmanager“, was aber oft nicht nur Passwörter enthalten kann). Um dies wie für Passkey versprochen leichter verwenden zu können, müssen Systeme angepasst werden. Sicherer ist dieses System nur, weil die Betreiber sich nicht mehr darum kümmern müssen die öffentlichen Schlüssel sicher lagern zu müssen. Sie verkaufen es als angeblich bedeutend sicherer, was theoretisch nur auf Betreiberseite sicherer ist, jedoch auch praktisch auf Anwenderseite sicherer sein kann, weil der Benutzer dazu gezwungen werden, keinen zu kurzen, wieder verwendeten und einfachen Schlüssel zu verwenden. Passkeys sollen als Ersatz für den herkömmlichen Zugang dienen, also werden die Daten nach dem Zugang nicht unbedingt E2E-verschlüsselt dort abgelegt, auch wenn dieses System dies leicht ermöglichen würde.

Update:

Nun ist das Problem: Verwendet man nur ein Passkey für alle Geräte und dieser kommt abhanden, weil einer der eigenen Geräte kompromittiert ist oder gestohlen wurde (und Dieb Zugang zum gestohlenen System hat), ist es wie bei Passwörtern genau das gleiche Problem, dass man überall das Passkey ändern muss (und darauf hoffen muss schnell genug zu sein, damit man nicht vom System ausgeschlossen wird, dessen Zugang aber bei nicht E2E-Verschlüsselung durch den Betreiber selbst evtl. wiederhergestellt werden kann). Verwendet man für jedes Gerät ein unabhängiges Passkey, würde es ausreichen nur für dieses eine Gerät das Passkey zu sperren. Das ist dann auch wie bei Passwörtern, wenn man für jedes Gerät ein unabhängiges Passwort einrichtet (was aber nahezu alle Systeme nicht erlauben). Dies erhöht die Komplexität zur privaten Verwaltung und man verliert etwas Privatsphäre, da dann der Betreiber eindeutig feststellen könnte, welches Gerät eines Benutzers an einem Konto sich anmeldet. Da dies deutlich unbequemer ist, vermute ich, dass die Allianz sich wie beim Passwortsystem dazu entschieden hat, dass für jedes Gerät das gleiche Passkey verwendet wird.

Wie die FIDO-Allianz sich entschieden hat, weiß ich noch nicht. Begrüßenswert ist, dass die etwas sicherere Methode in Zukunft herstellerübergreifender funktionieren wird und somit diese Methode dankenswerterweise einfacherer nutzbar wird (wofür aber die Systeme komplexer sein müssen).

Also das System Passkey ist nicht weltbewegend und auch nicht neu, aber wegen herstellerübergreifender Kooperation in Zukunft leichter nutzbar und vor allem für die Betreiber eine Weiterentwicklung. Dass dies sehr viel sicherer sei, stimmt jedoch zu diesem Grad nicht.

Puh..

Du fängst gut und richtig an.

Es ist nix neues – es ist im Prinzip wie gute, altes PGP oder SSH oder HTTPS usw. – Alles, was halt auf asymmetrischer Verschlüsselung beruht.

Nur diese hast du anscheinend nicht richtig verstanden. – Vor allem, wie sie in der Praxis verwendet wird.

Dann sagst du wieder was richtiges mit den kompromittierten Gerät – aber das dreht auch schnell wieder in Richtung Quatsch ab.

Den Fazit stimmt am Anfang. Aber der finale Satz ist wieder nicht richtig.

@“meinname“: Was soll am finalen Satz nicht stimmen? Du behauptest nur, aber korrigierst nicht, was vermeintlich falsch ist. Das ist destruktiv in der Diskussion!

Also solange du nicht glaubhaft etwas tatsächlich Falsches korrigierst, ist deine Behauptung nur falsch oder sogar eine Lüge.

Zum Thema: Wenn man als Benutzer von vornherein immer ein gutes Passwort verwendet, ist der Sicherheitsgewinn nur auf der Seite des Betreibers, weil das System nicht mehr symmetrisch ist. Da diese neue Form des Zugangs wie bei SSH nicht dazu verwendet wird, die Daten beim Betreiber E2E-verschlüsselt zu lagern, ist der Sicherheitsgewinn auf der Seite des Nutzers nicht enorm (nur etwas, weil es für Cracker oder Diebe etwas aufwendiger ist das Passkey zu extrahieren, aber sonst nicht).

Da du dies für eine Firma oder Betreiber implementierst, ist es klar, wenn due behauptest, auch für Nutzer ist der Sicherheitsgewinn enorm. Das ist aber nicht wahr.

Habe ich doch in anderen Threads schon erläutert, warum es viel sicherer ist,

Ganz einfach gesagt ist es ja schon sicherer, weil du deinem Gegenüber nicht mehr vertrauen musst, dass er sorgsam mit dem Kennwort umgeht.

Und das, weil er es nie bekommen hat – nichtmal verschlüsselt.

Somit kann es ihm nicht geklaut werden und evtl. „zurückgerechnet“ werden.

Auch kann es bei der Übertragung nicht aufgezeichnet werden.

Und auch, wenn du überall ein anderes Kennwort verwendest, Kann es dann immer noch sein. dass es zumindest für den einen Dienst jemanden gibt, der es auch nutzt, ohne dass du es merkst.

Er hat nur den öffentlichen Schlüssel – der sogar nur für ihn erstellt wurde – und dieser dürfte sogar ruhig für jeden frei einsehbar sein und es ist kein Problem. Weil der mehr oder weniger nur dafür da ist, um deine Signatur zu prüfen.

Also: du hast das Risiko von 2+n Parteien auf eine Partei reduziert.

(n = jeder zwischen dir und dem System des anderen. – Ok, da dein E2E Argument. Aber es bringt sogar was, wenn sein Ende kompromittiert wäre und man braucht nimmer vertrauen, dass E2E wirklich funktioniert)

Aber jetzt bin ich aus der Diskussion hier raus.

Weil 1 hab ich jetzt was anderes zu tun.

und 2. hängen meine Antworten mittlerweile im „Awaiting for approval“ fest und so ist es müßig zu diskutieren.

Das Problem habe ich auch, dass oft „Awaiting for approval“ steht.

irgendwie willst du nicht verstehen, was ich sagte, weshalb wir uns im Kreis drehen. Ich habe nie gesagt, dass die Gegenstelle den privaten Schlüssel bekommt. Das ist ja „die Natur“ vom asymmetrischen Verfahren. Dass problemlos jeder den öffentlichen Schlüssel erfahren kann, stimmt eigentlich nicht, wenn man die zwangsweise öffentlichen Metadaten reduzieren will. Dass man mit dem öffentlichen Schlüssel Zugang zum externen System erhält, habe ich nie gesagt.

Von Theorie ausgehend: User nutzt gutes Passwort & Betreiber hält alles sicher, so dass ein Einbruch nie geschieht. Dann ist dies überhaupt nicht sicherer. Nur praktisch ist dies sicherlich sicherer, da es fast immer möglich sein wird in Computer einzubrechen. Also differenziere bitte Theorie und Praxis!

Dein Geschreibsel wirkt sehr verwirrend und seltsam.

Und für mich scheint es so dass meinname einen fundierten Hintergrund hat.

Wöhrend bei dir am Anfang der Diskussionen kaum Wissen und jetzt etwas zusammengegoogletes Halbwissen vorhaden ist.

Ich kenne zwar nicht deinen Hintergrund.

Aber wahrscheinlich zumindest einen von meinname. Falls er ist, für den ich ihn halte.

Dann ist er sehr wohl mit der Praxis sehr gut vertraut.

Denn dann ist er unter anderem mit beteiligt an einem der beliebtesten Tools, das zum knacken von Webaccounts missbraucht wird.

Das missbraucht will ich besonders hervorheben.

OB bzw. OB2 sind ganz legitime Tools, die zugegeben, leider hin und wieder (oft in modifizierter Form – aber das kann man bei OpenSource kaum verhindern) für böse Zwecke missbraucht werden.

Und wir/ich distanzieren uns ganz klar von solcher Anwendung.

Bzw. verurteilen diese sogar.

@“dergonzo“: Wenn man nicht die Timestamps beachtet, die hier aber nun etwas zu grob sind um den Verlauf von außen zu erkennen, klingt es natürlich verwirrend, was sie defätistisch als „Geschreibsel“ beurteilen.

Nur weil ich zuvor mich nicht mit diesen Passkeys beschäftigt hatte und deshalb mit einer SE (Google verwende ich meistens nicht, sondern z.B. duckDOTcom) schauen, was das ist, mir deshalb jegliches Wissen abzusprechen, ist eine Unterstellung eines eingeschränkten Intellekts (dies betont auch ihre intellektuell mangelndes Wort „zusammengegoogletes Halbwissen“). Selbst @“meinname“ bestätigte, dass es im Prinzip wie GPG ist und dessen System bekanntermaßen per SSH genutzt wird. Aber ohne viel Wissen über dieses unbekannte Passkeys, verglich ich nicht Passkeys mit GPG und musste mir natürlich aus vertrauenswürdigen Quellen die einzelnen Informationen zusammensuchen, um für die Bewertung ntiges Hintergrundwissen anzueignen. Durch die Suche habe ich erst festgestellt, dass Passkeys tatsächlich nicht nur prinzipiell wie PGP ist, sondern beinahe identisch (nur äußerlich natürlich komplett anders wie ein anderer verwendeter Name …).

Falls sie etwas Hintergrund zu mir haben möchten, ich bin ein studierter Informatiker und hauptberuflich beschäftige ich mich mit CGV. Als Hobby beschäftige ich mich mit Sicherheit und Pentesting (im IT Bereich). Deshalb kenne ich mich nicht in allen Teilbereichen aus, aber auch nicht in keinem. Man muss nicht im Bereich sein, um etwas einschätzen zu können. Sonst wäre es vergleichbar mit dem, dass man Adolf Hitler nicht als Verrückten bezeichnen kann, wenn man nicht in seiner Zeit gelebt hat und mit ihm direkt zu tun hatte.

Um welches Tool handelt es sich, dass gerne zum Knacken von Webaccounts missbraucht wird?

2. und letztes Update: Laut mehreren Herstellern wie Apple (siehe https://developer.apple.com/passkeys/ ) wird das Passkey mit dem Zugangsmanager synchronisiert, also nicht jeweils ein Passkey für jedes Gerät bei einem Konto. Demzufolge muss man wie bei Passwörtern bei jedem Gerät das Passkey ändern, wenn das eigene Passkey anderen bekannt wird (durch Diebstahl oder durch Phishing oder auf anderer Art). Es verbleibt, dass es nur für Betreiber sicherer ist (falls der Benutzer nicht sonst ein unsicheres Passwort verwendet), weil sie weniger Probleme haben, falls doch jemand bei ihnen einbricht (… allerdings muss man wie bei Passwörtern alles ändern, wenn man sicher gehen will, dass die Privatsphäre nicht zu sehr leidet, und Betreiber mit dem öffentlichen Schlüssel sonst sicher umgeht).

Ja, der Unsicherheitsfaktor ist der User bzw. sein(e) Gerät(e)

Dafür sind alle anderen möglichen Parteien aus dem Spiel genommen worden.

(ok, fast.Je nachdem, wie er das Ganze auf seiner Seite nutzt, kommen halt evtl. dann doch wieder drauf an, wie sein Passwordmanager oder Apple damit umgeht – z.b. bei optionaler Geräteübergreifender Synchronisierung – was aber nicht wirklich der Passkey standard vorsieht, sondern von andern „rangeflanscht“ wird. Aber das hast du bei Kennwörtern auch).

Und sogar Phishing usw. ist jetzt viel schwerer. Weil für Login wird ja nicht der ganze Passkey übertragen, sondern nur eine Nachricht des Gegenübers beantwortet und signiert. Plus noch Dinge, wie dass die Domain übereinstimmen muss usw..

Und ja klar, es ist nicht 100% sicher. Aber schon viel viel sicherer als alles rund un Kennwörter bisher. Und das an jeder einzelnen Stelle. Und das halt sogar, wenn der User bisher alle Möglichkeiten ausgeschöpft hatte bisher, wenn es um Sicherheit der Passwörter geht.

Ob Phishing viel schwerer ist, bin ich mir nicht so sicher. Dass sie die Schlüsseldatei natürlich nicht anfordern können sollten, wenn der Nutzer dies weiß, dass er dies nicht weitergeben darf, das natürlich. Aber da diese Leute erfinderisch sind, finden sie bestimmt etwas anderes (und am Anfang gibt es bestimmt Leute, die so nachlässig und unwissend sie, dass sie die private Schlüsseldatei weitergeben).

Dass das System insgesamt sicherer ist, stellte ich nie in Frage. Es geht nur darum, dass der Sicherheitsgewinn zu dramatisch überhöht dargestellt wird.

Was für eine Schlüsseldatei?

Im Normalfall liegt der Schlüssel in einem abgesicherten Bereich auf einer eigenen Hardware mit einem eigenen Betriebssystem davor. Stichwort bei Apple: Secure Enclave oder einem Fido2 Stick.

Bei Lösungen wie 1Password oder sonstigen, die es wohl früher oder später wohl auch einbauen werden. kann es schon sein, dass es eine Schlüsseldatei – auch oft Tresor genannt – gibt.

Aber diese plus allen Infos, wie man diese entschlüsselt, gibt doch hoffentlich keiner weiter. Und in dem Fall sind nicht nur die Passkeys sondern auch alle gespeicherten Passwörter weg.

Naja, die Sicherheit ist doch auch dramatisch viel höher.

Man eliminiert so gut wie alle in der Praxis laufend vorkommenden Angriffsvektoren, wenn es um Logins bei irgendwelchen Services geht.

Ja, man zwingt User unter Umständen zu welchen, die sie vorher nicht nutzten. Aber diese sind von der Schwierigkeit ungemein größer/höher.

@“meinname“: Oh nein, wie kann man nur so dä…. sein? Natürlich ist das Passkey ein Schlüssel in einem Container. Dass die FIDO-Allianz unter sich ausgemacht hat, dass dieser private Schlüssel nicht wie eine herkömmliche Datei auftauchen soll, heißt nicht, dass es eine Datei sein kann (einfach ein binärer Stream in einem Container).

Schon die Aussage von Agile Bits, dass Passkeys in 1password möglich sein wird, sagt auch für Naive aus, dass es eine Datei ist. Oder ist dir die Bezeichnung „binärer Stream“ lieber? Das ist „gehopst wie gesprungen“.

Für andere Leser: @“meinname“ implementiert diese Funktion für eine Firma oder in ein Produkt. Deshalb ist es unsinnig im zu glauben, wenn er behauptet, dieses Passkey sei angeblich viel sicherer. Er ist schließlich in einem Interessenskonflikt, zumal @“dergonzo“ ihn erkannt haben will. Als kann seine Aussage nicht vollkommen objektiv sein. Es ist nur typische Werbung von Google (wie sie das auch bei Boston Dynamics erreicht haben), dass dies angeblich ein enormer Sicherheitsgewinn ist. Genau dies ist nämlich nicht der Fall. Der Sicherheitsgewinn ist durchaus bedeutend, weshalb auch PGP und ähnliches weiterhin existiert, aber es ist nicht neu und/oder enorm. Also ich versuche nur die Verhältnismäßigkeit zu wahren, aber behaupte nicht, dass dies nahezu nutzlos ist.

Das meiste von dir ist ganz offensichtlich einfach nur Gebblubber.

Es soll sich intelligent anhören. Ist es aber nicht.

Keine Ahnung als was meinname arbeitet. Wobei das schon ironisch ist wenn er als sowas arbeitet.

Von wegen Brandstifter arbeitet dran Gebäude unbrennbar zu machen.

Ich kenne ihn nämlich von der Gegenseite bzw. dem Graubereich.

Wenn er der ist, den ich meine, ist er einer der drei Köpfe hinter dem meistgenutzten Tools für das übernehmen von Accounts

Und das hat er indirekt bestätigt dass er es ist.

Klar distanziert er sich davon und redet von missbrauch und dass es für legale Sachen wie Webscaping da ist..

Aber ich wette, er weiß ganz genau wofür die Software benutzt wird und macht das sicher auch selber. Gerade weil es nach und nach genau für sowas angepasst wurde.

Aber gerade dann hat er genau in dem Bereich massiv viel Wissen und Erfahrung und weiß wovon er redet. Auch weil er sicher erkannt hat dass Passkeys DAS Mittel gegen solche Tools ist und sein tool obsoleet macht.

Als gesonderter Beitrag der gerne gelöscht werden kann falls zu extrem.

Noch ein paar Suchwörter für weitere Informationen

openbullet credential stuffing

Bitte mach die infos alle weg, wenn du kannst.

Das hat hier nix zu suchen. Soll er doch glauben, der wäre der größte Experte.

Und ja, es wäre Ironisch – ist es auch ;) – aber nicht so, wie er es mir unterstellt. Weil ich nicht für Apple oder Google arbeite, sondern einem der non-profit Partner.

Geht leider nicht. Schon zu viel Zeit vergangen.

Ok ok.

Ich möchste nur nochmal klarstellen, dass ich jeden Missbrauch der angesprochenen Software auf das schärfste verurteile.

Mir/uns ist zwar der Misbrauch bewusst, aber ich distanziere mich klar von der Darstellung, dass ich/wir es billigend in Kauf nehme/nehmen oder gar fördern würde/würden und will hervorheben, dass es nur für legitime Zwecke entwickelt wurde.

Und ja, ich denke, Passkeys killt den Missbrauch. – Leider aber auch zu großen Teilen die erwünschte Anwendung.- Zumindest macht es wohl Einiges schwerer.

Aber sei es drum – bis wann sich Passkeys durchsetzt und ob überhaupt, steht in den Sternen.

Och, mein lieber kleiner @“dergonzo“, da fühlt sich jemand in seinem Stolz angegriffen, weil ich mich zurecht verteidigt habe. :-D (Das kleine social engineering hat tatsächlich etwas funktioniert … :) )

Dieses Credential Stuffing beim Tool würde bei mir (und einigen, die ich kenne, aber ich gebe zu, nicht jeder hat meinen Umkreis … das ist nicht überheblich gemeint, weil es aus meiner Sicht viele gibt, die so einen Umkreis haben dies auch nicht funktionieren würde :) ) … der aber nicht so speziell ist, wie ihr mir evtl. als Infokrieger vorwerfen wollt), da ich seit langer Zeit Zugangsmanager auf den Systemen nutze (ja, 1password war leider sehr eingeschränkt, da es in Linux Distris nicht ging … bis es kam, war ich zu Keepass abgewandert …). Bevor ich Zugangsmanager nutzte, war tatsächlich bei mir etwas Credential Stuffing möglich, allerdings nutzte ich ein gewisses mir selbst ausgedachtes System, was laut Überprüfung hinreichend komplexe Passwörter generieren lies und ich verwendete mehrere Passwörter in unterschiedlichen Varianten. Ein ganz einfaches Passwort ist tatsächlich in Leaks aufgetaucht, aber ich nutzte es nur für unwichtige Systeme, die mir nicht schaden können, falls jemand sich unautorisiert bei diesen unwichtigen Systemen anmelden kann.

Der Nutzer @“meinname“ hat es nicht bestätigt. Er hat nur darauf hingewiesen, dass er dort tätig ist. Aber es könnte auch eine false flag operation sein, weil jemand seine Behauptung bestätigt (falls ihr @“meinname“ und @“dergonzo“ nicht diesselben seid – lügt bitte nicht vor den anderen, dass man das angeblich nicht vortäuschen kann … mangels einem Mindestmaß einer „Authentifizierung“ ist das problemlos möglich … auf dieses Niveau gebe ich mich aber nicht herab …). Da Credential Stuffing bei mir und einigen anderen nicht funktioniert, wäre so etwas wie Passkey bei mir nicht maßgeblich. Aber ich kenne wiederum einige, bei denen dies noch immer funktioniert (sogar durch meine Mithilfe nutzen sie Zugangsmanager, verwenden aer dennoch weiterhin schwache und leicht erratbare Passwörter auch noch oft wiederholt bei vielen Services. Denen hilft Passkeys enorm, wenn sie zu mehr Sicherheit gezwungen werden. Aber ich wiederhole, es ist nicht für alle ein Game Changer und dort erhöht sich die Sicherheit nicht viel!

(Achtung: Passkeys sollen das Passwortsystem ersetzen. Ist das geschehen, gibt es natürlich weniger Faktoren, wodurch die Zugangsdaten bekannt werden können (wobei theoretisch schon der öffentliche Schlüssel reichen würde, weil man das dazugehörige Paar errechnen könnte … das geht immer! Aber das ist der Witz, dass das Errechnen grob gesagt ungefähr Milliarden an Jahre dauern würde bei elektronischen Computern … das könnte sich theoretisch mit Quantencomputer bei einem schlechten Verschlüsselungsalgo. auf Bruchteile reduzieren … anderes Thema …). Aber wenn man bereits in einen Server eingedrungen ist, sind bei vielen Services die Daten natürlich nicht E2E-verschlüsselt und können dann auch so ausgelesen werden … durch ein installiertes APT kann man eine Permanenz erreichen, was z.B. ein paar russische Cracker beim deutschen Bundestag Netzwerk zum Teil erreicht hatten (vor Jahren sogar in den Medien kurzzeitig bekannt). Zugangsdaten sind also nicht in allen Fällen nötig. Dieses Problem wird es auch mit Passkey weiterhin geben, auch wenn es dadurch etwas schwerer werden sollte in Netze einzudringen wegen irgendwelchen legalen Nutzer, die Opfer geworden sind. Deshalb werden meiner Ansicht nach Passkeys als zu überhöht dargestellt, aber dass sie die Sicherheit etwas und bei einigen sogar massiv erhöhen kann, bestreite ich nicht.)

Gute Nacht und mehr ist dazu nichts mehr zu sagen. Ich habe inzwischen einen kleinen Einblick, wie Passkeys technisch funktionieren (also wie das altbekannte PGP und ein ähnliches System kann man mit SSH nutzen). Wenn man selbst sich an gewisse Regeln hält und auf gewisses Grad an Sicherheit achtet, ist meiner Ansicht nach der Sicherheitsgewinn nicht enorm. Ihr betrachtet evtl. die leider große Mehrheit, die nur bis zu einem geringen Grad an Sicherheit achten (wohlgemerkt: bis zu, also evtl. fast gar nicht möglich) und bei denen ist der Sicherheitsgewinn durchaus enorm. Also ich spreche von einer kleinen Gruppe, ihr oder du mit zwei Namen im Blog sprecht oder sprichst von der großen Gruppe und scheint es pauschalisieren zu wollen.

Also letztendlich scheinen wir beide das Gleiche, aber in anderen Sichtweisen darlegen zu wollen, wobei wir uns gegenseitig immer wieder missverstehen (wie gesagt, am Anfang dachte ich, du meintest, dass die Passkeys (also privaten Schlüssel) angeblich problemlos veröffentlicht werden können, aber das meintest du wohl nicht und war nur missverständlich von dir ausgedrückt worden … bestimmt habe ich auch manches missverständlich ausgedrückt, weshalb du dachtest, ich behandle symmetrische und asymmetrische Systeme gleich …). Es hat zwar Zeit gekostet, aber das Gespräch war gerade gegen Ende konstruktiv. Danke für das Gespräch.

Ich gehe jetzt nicht auf alles von der Wall of Text ein.

Ja, wer sich heute richtig verhält und überall ein anderes Kennwort verwendet und dieses auch immer ein zufällig generiertes und langes Kennwort ist, dann bringt Passkeys nimmer so viel.

Fast nur, wenn ein bestimmtes System mal temporär so kompromittiert wurde, dass man zwar an die Datenbank mit den Anmeldeinformationen kam, aber sonst nicht mehr (was nichtmal so selten ist). Weil mit den gestohlenen infos kann man ziemlich garantiert nix anfangen. (wobei ein gutes Kennwort auch schon ein fast unmöglicher Brocken ist, der in der Praxis wohl auch nicht (ohne entsprechende quantencomuter und entsprechenden Verfahren.) geknackt werden kann)

Und ja, das ganze hilft nur für den Login usw. – es trögt nix zur Sicherheit des restlichen Systems bei. – Wenn die Hintertür und die Fenster unsicher sind, hilft auch das beste Sicherheitssystem an der Haustür nicht viel.

Aber bei den meisten Usern bringt es halt ungemein mehr Sicherheit bei allem rund um den Login.

Also das, alles, wogegen Passkeys hilft, ist halt einfach das, was am aller meisten vorkommt in der Praxis. – Es werden halt täglich tausende Accounts bei allen möglichen Diensten übernommen auf allen möglichen Diensten, weil sich User nicht an die Regeln halten.

Und da widerspreche ich auch – wenn es um mehrere Faktoren geht usw. Passkeys ist eigentlich so gemacht, dass du mehrere Faktoren hast. Also mindestens Besitz des Schlüssels + Biometrische Daten, um diesen zu entschlüsseln oder alternativ dafür mindestens ein Kennwort für den Tresor. Und wie gesagt. Es ist ungemein schwerer für die User irgendwie unabsichtlich den Schlüssel weiterzugeben.

Ja, es ist im Prinzip alles altes Zeug.

Im Kern ziemlich genau das Gleiche wie bei SSH ein Login per authorized keys.

Nur aussen drumrum halt noch Dinge für mehr Komfort, aber auch welche, die etwas mehr Sicherheit erzwingen, wie Erfordernis, dass der private Schlüssel in einem sicheren Container – eigentlich sogar in gesonderter hardware mit einem eigenen System davor (wie halt fido2 stick, was eigener Rechner ist und Secure Enclave bei Apple, was auch, wenn nicht ersichtlich, ein eigener zweiter Rechner mit eigenem Speicher usw. ist).

Plus Erfordernis pro Gegenüber ein neues Paar zu erzeugen und nicht das gleiche wiederzuverwenden.

Plus noch Verfahren wie Login auf Systemen. wo der Key nicht vorhanden ist und auch selbst nicht drauf landen soll (weil halt kein sicherer Speicher).

Und noch andere Kleinigkeiten.

Ja, es gab einige Missverständnisse – wie halt das mit veröffentlichen der Keys. Ich meinte da immer die öffentlichen. – Wo ich meine, dass ich das auch immer sagte.

Und es auch klar sein sollte, weil ein normaler User auch nie die privaten Schlüssel selber nie zu Gesicht bekommt und ein veröffentlichen für die meisten eine unlösbare Aufgabe ist.

Abschließend noch zu dem Ding mit dem dergonzo. Ne, das bin nicht ich.

Und ich bin sogar etwas sauer auf ihn, weil er hier was eingebracht hat, was nicht hier dazu passt.

Und vor allem auch, weil ich hier mit meiner echten IP poste, und mir deswegen vor allem ein Absatz von Ihm sehr sauer aufgestoßen ist.

Aber das war jetzt das letzte von mir hier.

Hat eh wenig Sinn, bei einem Blogartikel auf mittlerweile Seite 3 oder noch weiter hinten irgendwas drunterzuschreiben, was ausser dir und evtl. noch 1-2 Mitlesen eh keinen interessiert.

Außer nochmal kurz wiederholen als Fazit:

ich halte Passkeys für längst überfällig und hoffe, dass es so viele Dienste wie möglich benutzen, weil es etliche Accountübernahmen verhindert.

Und da spreche ich – auf Grund von etwas passiven Einblick in bestimmte Szenen – von täglich vielen tausenden.