Geknackte In-App-Käufe: So schützen sich Entwickler

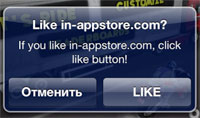

Ein weiterer Nachtrag zu dem Ende letzter Wochen bekannt gewordenem Angriff aus Apples In-App-Transaktionen, über den sich Abos und zusätzliche App-Inhalte „einkaufen“ und freischalten lassen. Der hier im Video demonstrierte Hack, mit dem sich die Inhalte über einen Angriff auf den vom iPhone verschickten Netzwerkverkehr „kostenlos“ ordern ließen, wird inzwischen von Apple untersucht – das Demo-Video ist bereits aus der Youtube-Auslage entfernt worden – und sollte in den kommenden Tagen endgültig auf Eis gelegt werden. Sowohl die Paypal-Accounts der russischen Hacker wurden inzwischen auf Eis gelegt, als auch die Server, die für den Angriff auf die Datenpakete eingesetzt wurden.

Entwickler können sich gegen die vorgetäuschten Transaktionen mit einer Validierung der App Store-Quittungen schützen. In Apples Entwickler-Portal unter der Überschrift „Verifying Store Receipts“ erklärt, hätte der Angriff eigentlich ergebnislos verpuffen sollen, hätten alle iOS-Entwickler die hier beschriebenen Schutzmaßnahmen getroffen.

Entwickler können sich gegen die vorgetäuschten Transaktionen mit einer Validierung der App Store-Quittungen schützen. In Apples Entwickler-Portal unter der Überschrift „Verifying Store Receipts“ erklärt, hätte der Angriff eigentlich ergebnislos verpuffen sollen, hätten alle iOS-Entwickler die hier beschriebenen Schutzmaßnahmen getroffen.

Your application should perform the additional step of verifying that the receipt you received from Store Kit came from Apple. This is particularly important when your application relies on a separate server to provide subscriptions, services, or downloadable content.

Passende Code-Schnipsel zur Integration des Transaktions-Checks lassen auf dieser Github-Seite einsehen und in die persönlichen App-Projekte importieren.

..oder man lässt In-App Käufe sein – speziell auf Spiele *hust* Gameloft *hust* bezogen, mit Ihren Freemiummodellen.

Ein in App. Wörterbuch hingegen würde ich begrüßen :-D

Probiers mal mit der dict.cc App

Das was stört ist, das ich die Spiele teilweise bezahlt habe, irgendwann von der Festplatte runter hatte und beim neu laden nur noch die Fremiumversion zur verfügung stand..

Fremiumversion, wie lustig xD

Wundert mich, das Apple erst jetzt einschreitet, geht doch schon seit gefühlter Ewigkeit ….

Ich finde sowas jedoch nicht generell negativ, da die Hersteller es einfach übertreiben!

Früher hat man eine Vollversion gekauft und die gehörte einem komplett.

Heute wird man als Kunde nur noch abgehockt, als Bsp. Gibt es viele, ich nenne jedoch mal Gameloft.

Weviele Spiele von Gameloft habe ich gekauft und diese wurden entfernt und gegen BuyIn Apps getauscht. Ene abspulte Frechheit. Für Zeitungen etc. Top Idee. Für Games sollte es verboten werden.

Auch damals gehörte das Programm (produktiv oder Spiel) nicht ganz. Apple hätte das Recht bei Zuwiderhandlung die App von jedem iPhone remote löschen zu können, was aber bisher nur Google bei Androiden getan hat.

Nur eins ist vielleicht unterschiedlich: Wenn die App aus dem App Store entfernt wurde, dann lässt bis jetzt Apple immer in den lokalen iTunes-Programmen. Nur was ist dann bei Programmen mit InApp-Käufen? Sind die InApp-Käufe prinzipiell in der App, so dass sie problemlos wiederhergestellt werden können oder hält Apple im App Store weiterhin ohne App die InApp-Käufe zum Restoren bereit oder sind ohne App im App Store auch die InApp-Käufe nicht mehr wiederherstellbar?

Das würde ich sehr gerne wissen. Da ich auf Nummer sicher gehe, kaufe ich momentan lieber vollständige Apps ohne mit InApp-Käufen im Nachhinein zu erweitern. Z.B. bei Navigon Europe habe ich deshalb nicht 3D-Maps oder ähnliches gekauft.

Apple hat nicht das Recht. Hier dürfte unter anderem der Erschöpfungsgrundsatz greifen. Sie dürfen die Anwendung gern aus ihrem App Store löschen, aber nicht von deinem Gerät.

Da kann in den AGB gerade stehen was will. Was sie anbieten dürfen ist das Löschen einer App auf Nachfrage, bzw. den Hinweis das die App gelöscht werden sollte, weil sie potentiell gefährlich ist.

In den USA mag die Rechtslage anders aussehen, hier in Deutschland ist sie aus meiner Sicht eindeutig.

Was In-App Käufe und auch normale Käufe angeht, ist Apple nicht unbedingt zuverlässig, und lässt ja auch Änderungen von Apps zu, die die früheren Käufer schlechter stellen. Das findet alles in einer rechtlichen Dunkelgrauzone statt.

Bei Apps bist Du gut beraten von jeder Version der App eine Sicherheitskopie zu erstellen,falls die nächste Version auf deinem Gerät nicht mehr funktioniert. Apple bietet hier kein Fallback an.

Bei In-App Purchases hast Du in den meisten Fällen diese Möglichkeit nicht, und musst Dich vollständig auf Apple verlassen.

Das Positive hingegen ist, dass man mit der nötigen Geduld solche Spiele dann aber auch komplett kostenlos spielen kann. Bei dem Gameloft-Titel SixGuns z.B. funktioniert das prächtig und hatte mich lange Zeit gut unterhalten können. Der Publisher erreicht halt eine größere Zielgruppe, die er bei Vollpreistitel nicht hätte ködern können. Auf ähnlichem Prinzip basieren ja zig Titel verschiedenster Publisher. Und solange man zwar mit Mehraufwand, aber doch mit realer Chance das Game durchspielen kann ist alles in Ordnung. Bezüglich der Käufer von ehemals Volpreistiteln ist das natürlich ’ne eher negative Sache, sofern diese dann nochmals per InnApp-Kauf zur Kasse gebeten werden. Gameloft hatte dazu mal Stellung bezogen. Sinngemäß hieß es dort, dass man alle Sparten abdecken wolle, zunehmend zwar Freemium, aber auch noch immer Vollpreistitel für die Hardcoregamer.

Willkommen im Kapitalismuss und seiner Wertschöpfungskette

Warum sollten die Hacker nicht auch die Abfrage auf https://buy.itunes.apple.com/verifyReceipt auf ihren Server umleiten und entsprechend beantworten?

Was soll das dauernde gemecker der Leute gegen Gameloft?? Für mich, als Gelegenheits Gamer, ist das Fremium Konzept perfekt. Kostenlose Spiele die ich hin und wieder mal spielen kann. Voll bezahlte Spiele waren bei mir immer Geld zum Fenster raus geworfen da ich kaum Zeit habe diese komplett zu spielen… Wer die Spiele nicht mag braucht sie ja nicht laden… Fertig!!

Ber es gibt Leute die würden gerne das Spiel einfach mit vollem Umfang spielen, ohne zusätzliche Kosten. Außerdem gibt es auch Spiele für die man bezahlen muss, und spielen kann man sie trtzdem kaum ohne echtes Geld spielen( siehe Modern Combat 3: Fallen Nation )

Des einen Freud‘ ist des anderen Leid…

Das war schon immer so ;-)

ich will spiele kaufen für egal wie viel aber nicht mit so einem in app schrott wo ma sonst nicht weiter zocken kann in app käufe sind ja eigentlich ganz in ordnung wenn man mehr geld oder so braucht oder es auch spiel erweiterungen gibt aber das sollte dann alles im rahmen von 0,79€ sein

diese freemium apps lad ich erst garnet da lad ich lieber die vollversion über installous

Das Problem ist eher das du jetzt anstatt ein Spiel für 3,99€ wie „früher“ ein App kostenlos lädst oder 79 Cent bezahlst und nach dem ersten Level/10 Minuten Spielzeit um weiterzukommen für 79 cent bis 80€ irgendetwas kaufen musst um weiterspielen zu können UND nichtmals gesichert ist das bei Level 2-99 nicht jedesmal etwas kaufen musst oder bei einem Update Sachen entfernt werden die du danach nochmal bezahlen musst. Und jetzt komm mit nicht mit „dann lad ich ein anderes Spiel für 79cent“

Stell dir das mal bei Büchern vor. Anstatt 5,99€ für ein Taschenbuch gibt es demnächst ebooks für 1€ wo nach Kapitel 1 nur leere Seiten sind. Die bekommt man wenn man 80€ bezahlt… Aber auch nur für 1 Monat. Danach sind sie wieder weg. Oder auf jeder Seite ist 50% Werbung die du per Abo entfernen darfst. Oder Schriftart und Grössenanpassungen kosten einzelne extra pro Durchgang der Änderung. Und die extra gekauften „Titel-des-Buchs-Münzen“ sind nicht für andere Bücher nutzbar…

Ich hasse diese neue Art der Abzocke und hoffe mal das irgendwann genügend Leute jegliche Apps mit in-App-Käufen so wie ich boykottieren und nichtmals gratis laden

Achso ich meine den Boykott natürlich nur für die Apps mit Abzockmodellen wie in-Game Währung die man zum spielen kaufen muss oder jegliche Abo Aktionen wie Werbefreiheit auf Zeit oder der Bereitstellung von Daten die kostenlos auf der eigenen Homepage abzurufen sind…

ja da stimme ich dir auch mal zu. Lustige aber leider auch traurige Sichtweise. Ich lad jez keine E-Books mehr! Äppel kann mich mal ;-)

Bitte genau lesen!

Es geht um Leute, die die Games bereits bezahlt hatten!

Ich habe lange Zeit alle Gameloft Titel gekauft , spätestens für 0,79€ , da ich sie weiter unterstützen wollte gerade wegen gehackter Games.

Gespielt habe ich die meisten Games zwar nicht, es ist jedoch eine Frechheit, wenn man diese nun entfernt und gegen Free eintauscht. Man sollte sich wenigstens eine Option einfallen lassen, das Apple ehemaligen Käufern die Möglichkeit lässt gekaufte Games zu Laden.

Auf diese Art vertreibt man nur gut zählende Kunden, warum soll ich in Zukujnft noch weiter Games kaufen wenn sie dann eh wieder entfernt werden?

Kann ich ja gleich auf Cracked zurück greifen.

Ich habe nicht die Möglichkeit Games längere Zeit auf meiner Festplatte zu sichern, da ich beruflich viel mit Viren zu tuen habe.

Das Cracken wäre meiner meinung nach nicht so groß gewurden wenn es nicht soviel in app geben würde. Ich will ein spiel kaufen und gut ist die sache

Würden die spieleherstellen ordentliche Games auf den Markt bringen für 1-5€ anstatt so softwarecrap auf die Menschheit loszulassen, dann müsste auch keiner inapp Schrott knacken.

Ich persönlich find das sehr gut, von mir aus soll jeder inapp Kauf geknackt werden vl. kommen dann ja mal wieder sinnvolle Programme auf den Müllhaufen der gerade im AppStore herrscht :)

Greetz PumP

Immer diese Schnorrer :D (weniger rauchen, im 2.Sinn!)

In-App. Spiele nicht laden, und sie verschwinden wieder aus dem AppStore. Nachfrage bestimmt den Preis, und so lange es Leute gibt die darauf reinfallen, solange werden die Publisher das Konzept weiter führen.