Audio-Aufnahmen möglich?

AirTags gehackt: Finder-Links modifiziert, Firmware extrahiert

Glückwünsche für den Achtungserfolg gehen nach Esslingen am Neckar. Hier hat der Hardware-Hacker Thomas Roth, der zuletzt mit einer Serie interessanter Videos zum Nintendo Retro-Handheld „Game and Watch“ auf sich aufmerksam machte, am Wochenende Apples neue Sachen-Finder auseinandergenommen und hat die AirTags, als erster Nutzer überhaupt, erfolgreich modifiziert.

Be careful when scanning untrusted AirTags or this might happen to you pic.twitter.com/LkG5GkvR48

— stacksmashing (@ghidraninja) May 9, 2021

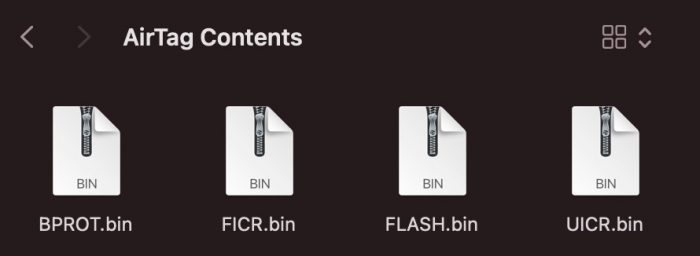

So ist es Roth nicht nur gelungen, die Firmware der kleinen Bluetooth-Sender zu extrahieren, ein erster Proof-of-Concept zeigt auch, dass sich die Firmware modifizieren lässt und so etwa der Link verändert werden kann, den AirTags an NFC-kompatible Geräte in der unmittelbaren Umgebung übermitteln, wenn diese auf die Finder-Informationen der Tracking-Taler zugreifen wollen.

Modifizierte Firmware lässt sich wieder aufspielen

Beispielhaft hat Roth hier den Link auf Apples „Wo ist?“-Online-Portal hier gegen den YouTube-Link des Rick Astley-Musikvideos „Never Gonna Give You Up“ ausgetauscht.

Nach Angaben des Bastlers lässt sich die Firmware der AirTags problemlos flashen, nun wird gegrübelt, was man mit den Sachen-Findern noch alles anstellen könnte.

Geheime Audio-Aufnahmen möglich?

Einer der aktiv diskutierten Vorschläge: Entsprechend modifiziert, könnten sich die AirTags für geheime Audio-Aufnahmen nutzen lassen. Da diese über 32 Megabyte integrierten Speicher und ein Accelerometer verfügen, sollte eine Audio-Aufnahme zumindest theoretisch im Bereich des Möglichen sein.

Ebenfalls interessant ist auch, ob sich Apples Anti-Stalking-Funktionen durch zusätzliche Firmware-Eingriffe ausheben lassen und die Tonausgabe so etwa auch ohne die mechanische Stilllegung des integrierten Mini-Lautsprechers deaktiviert werden könnte.

Wir gehen davon aus, dass Roth in den kommenden Tagen ein ausführliches YouTube-Video zum Hack veröffentlichen wird und verweisen auch bis dahin auf sein offizielles Twitter-Profil.

Das gefällt mir! Gute Titelauswahl, lass die Jungs in California mal grübeln

Das ging schnell!

Ja super, wenn das Schule macht kompromittiert das das Vertrauen der Finder in der einfachen Kontaktaufnahme mit dem Besitzer. Wenn ich mich als (ohnehin für Backdoor-Angriffe sensibilisierten) Android- User sorgen muss, wenn ein unbekannter Link geöffnet wird, wieso sollte ich dann das Risiko eingehen einen gefundenen Airtag per NFC zu scannen, wenn anstatt der Apple-Seite irgendeine Schadsoftware heruntergeladen wird?

Zwar ist das bislang nur ein POC, aber trotzdem sollte das nicht so einfach möglich sein.

Geräte über nfc oder URLs zu hacken ist eigentlich nicht möglich. Dazu braucht es immer noch was dazu: 0-Day, Patchlevel des Opfers und/oder Social Engineering.

Ist erstmal unerheblich ob der Link über NFC, QR-Code oder auf nem Zettel geschrieben steht.

Vertrauen sollte man Hardware, die man findet niemals. Auch wenn ein Apple Logo drauf ist.

Wissen aber leider die wenigsten. USB-sticks, die auf dem Parkplatz rumliegen sind nicht umsonst ein gängiger Weg um in Unternehmen/Institutionen reinzukommen.

Ja genau, Social Engineering. Der Mensch ist mit die größte Schwachstelle. Und wie viele Leute plaudern bereitwillig vertrauliche Informationen aus wenn derjenige, der diese haben will, sich nur geschickt genug anstellt.

Naja, es geht auch nicht darum, dass die Tags remote geflashed werden, sondern dass die „bösen Buben“ den Tag modifizieren und dann als Köder auslegen.

Das Konzept der Tags sind nunmal vor, dass ein Finder den Tag ausliest und den Besitzer dadurch kontaktieren kann. Wenn dieses Vertrauen dadurch beschädigt wird, dass jeder gefundene Tag potentiell kompromittiert ist, macht es die Airtags leider unattraktiv. Sicherlich, der Aufwand, der hier betrieben werden muss ist ungleich größer, als eine „DHL-SMS“ aber dafür auch weniger auffällig.

Danke für die tolle Antwort, dies ist eine sehr hilfreiche Antwort z.B. für Leute die Kommentare schreiben aber selber keine Ahnung haben!

Mimimi..

Hat jemand wirklich erwartet das das Ding keine Sicherheitslücken aufweisst?

Na gut ich mache ein Teamsmeeting mit dem Osternhasen und Frau Holle

Shit! Das ging nicht nur schnell, sondern ist auch noch ein Totalverlust. Austauschbare Firmware… bei so einem sensiblen Teil. Aaaaaalter… die Woche fängt nicht gut an!

Also das die Firmware sich updaten lässt war doch zu erwarten. Ist halt die Frage warum das bei den AirTags so dramatisch ist und bei AirPods und so noch nie Thema war?

Vielleicht hat er auch einfach die batterie rausgenommen und einen NFC sticker mit dem neuen Link drunter geklebt :D

32MB Speicher? Schon mehr als gedacht oder? :)

Allerdings.

Das selige Nokia 7650 (erstes Kamera-Handy) hatte einen, nicht erweiterbaren, internen Speicher von 3,6 MB.

Dieser war sowohl für das Adressbuch, Musikstücke, Apps (Sys-Dateien) als auch Fotos (VGA Auflösung) gedacht. :-)

Rickrolled, Danke für den Lacher zum Beginn der Woche.

Das ist schon soooo lange nicht mehr lustig. Willkommen in 2008!

You must be fun at parties ^^

Rickrolling ist praktisch ein Dauerbrenner und wird bis heute überall angewendet.

Ich finds mittlerweile auch zum kotzen das Video immer das gleiche.

Und dann noch mit Werbung davor.

+1

Mal sehen wann die Gema anklopft, das Video sperren läßt und ein Klage einreicht wegen unerlaubter Aufführung…argh

Esslinger können’s halt :)

Vielleicht sollte Apple dem Kerl mal einen gut bezahlten Job anbieten? ;)

Weil er ein Gerät auseinandergebaut, verkabelt und die anscheinend einzige Stelle in der Software gefunden hat, die aus Variablen besteht und diese gegen einen YouTube-Video ausgetauscht hat?

Es geht hier m.E. um die aufgezeigte Schwachstelle das sich ie Firmware problemlos tauschen lässt und der AirTag danach noch funktioniert wie vorher, z.B. es den Anschein hat. Ich hätte erwartet das die Firmware mit Key gegen Austausch gesichert ist …

Ja gut, die Firmware kann ich eigentlich auf jedem Endgerät tauschen wenn ich Sicherheitssysteme deaktiviere.

Die frage ist wie viel kann man verändern. Wenn es nur dieser Bereich ist, der eben die Variable über den „Besitzer“ des AirTags enthält ist es für mich persönlich keine Schwachstelle. Das kann ich auch mit einem NFC-Aufkleber realisieren. iOS hat die Informationen hinsichtlich „wohin führt der NFC-Link“ korrekt angezeigt bevor man aktiv drauf klicken musste.

Apple will schon lange nicht mehr die Beste am Markt sein.

Da regiert die Finanzabteilung, die die Gewinnmaximierung als 1. Unternehmensziel fest verankert hat.

Bin ich jetzt der einzige, der darin nichts besonderes sieht? Dass ein Modder sich die Firmware runterlädt und analysiert ist doch völlig normal. Was hat das denn mit Device Sicherheit zu tun? Wenn die Firmware geändert wird, ist es halt ein anderer Device und kein Aitag mehr.

Wenn es so easy geht, warum hast Du es dann nicht gemacht? Nur um allen zu belegen, was für ein Genie da immer kommentiert.

Wo steht was von easy?

Ich schätze es auch eher als Gefahr ein, dass die Sicherheitsmechanismen umgangen werden und dann die Tags missbraucht werden können, um unbemerkt Leute und Wege auszuspionieren.

Nichts besonderes wäre für mich gleichzusetzen mit easy in diesem Kommentar.

Dass Hacken von Firmware ist ein völlig normaler Vorgang. Ich kann es nicht, aber ich habe schon einige Hardware mit modifizierter Firmware ge-flashed. Deshalb ist das Auslesen der Airtag Firmware nichts besonderes, und kein Aufreger.

Nur drei einfache Beispiele, gibt sicherlich noch viel mehr

1.) Phishing – wenn jemand den Airtag findet und auf eine Fake URL gelotst wird die seine Daten klaut.

2.) Die Tracking Verhinderungsmechanismen könnten zum Teil umgangen werden

3.) Jemand könnte deinen Tag modifizieren, sodass er dich tracken kann

Jetzt kann man mal eine andere Firmware auf ein AppleDevice „aufspielen“ und jetzt wird wieder geschrien. :-)

Jetzt müsste man nur noch Windows darauf laufen lassen können und die Welt wäre wieder im Lot :D

Also bei Apple einen Airtag bestellen, den Speicher von 32MB auf 256GB für €235,- erweitern, selbst Updaten und dann richtig los Stalken und endlich die Opfer nicht nur verfolgen, sondern auch abhören und speichern können :)