eMail-Verschlüsselung im Video erklärt: S/MIME im iOS 5

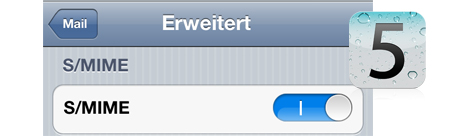

Eine der über 200 neuen Funktionen die uns zur Freigabe des iOS 5 im Herbst erwarten, ist die Erweiterung der eMail-Applikation um die Unterstützung des S/MIME-Standards.

Sowohl abgekürzt als auch ausgeschrieben (Secure/Multipurpose Internet Mail Extensions) etwas holperig zu lesen, ist S/MIME nicht viel mehr als ein standardisiertes Protokoll zum Verschlüsseln und Signieren von eMails dessen Details sich in diesem Artikel der deutschen Wikipedia nachlesen lassen.

Die Option, eMails nicht nur unterschrieben sondern auch Verschlüsselt vom iPhone versenden zu können, versteckt sich in den Mail-Optionen des iOS. Einmal aktiviert, kennzeichnet das iPhone signierte eMails im Posteingang automatisch und erlaubt euch die Signatur des Senders direkt auf dem eigenen Gerät abzuspeichern. Beim nächsten Kontakt, kann das iPhone den Text der Unterhaltung dann verschlüsselt durchs Netz schicken.

ChristianAlpen, den langjährigen ifun-Lesern noch mit den ersten Reviews des TomTom Car-Kits in Erinnerung, hat sich in seinem Youtube-Kanal heute ausführlich mit der S/MIME Einrichtung auf dem Mac und auf Apples iOS-Geräten beschäftigt und verpackt alle wissenswerten Informationen zur bislang noch wenig dokumentierten Neuerung in diesem 6-minütigen HD-Video.

Auf unsere Bitte hat ChristianAlpen (Danke!) die drei relevanten Schritte noch mal zusammengefasst:

Möchte man Bob eine verschlüsselte E-Mail zuschicken, muss man von Bob erst eine unverschlüsselte aber signierte E-Mail bekommen. Dann tippt man auf den Namen des Absenders, lässt sich das Zertifikat anzeigen und installiert dieses. Ab diesem Moment werden alle E-Mails an diesen Empfänger automatisch signiert und verschlüsselt.

Private Anwender bekommen übrigens kostenlose Zertifikate mit einem Jahr Gültigkeit innerhalb von fünf Minuten unter www.trustcenter.de. Diese kann man in den Schlüsselbund des Mac importieren, die Mail-App nutzt dann automatisch dieses Zertifikat. Dieses Zertifikat kann auch auf das iPad importiert werden. Komplizierte Einrichtung, aber wenn es läuft, dann läuft es und man merkt es nicht mehr.

Sehr informativ. Danke!

aber eigentlich für normale user nicht nötig oder?

sofern du auch deine Briefe verschickst ohne diese zuzukleben ist dies für privatanwender nicht notwendig

sofern du auch deine Briefe verschickst ohne diese mit einem Vorhängeschloss und einer handgeschriebenen Unterschrift zu versehen ist dies für privatanwender nicht notwendig

sofern du deine briefe als postkarte versendest, ist dies für privatanwender nicht notwendig

Ihr seits ja ein paar ganz lustige, synchronschreiben, damit könnt’s im Zirkus auftreten!

Ist dir der Aufwand der Einrichtung wert, dass deine E-Mails nicht gefälscht und nicht mitgelesen werden können?

Sehr schön gemacht. Der Iphone teil hat bei mir etwas gekratzt .. aber egal .. der inhalt super

Freut mich das ich endlich verschlüsselte mails am phone lesen werden kann .. *daumen hoch*

weiss jemand wie es mit PGP Verschlüsselung aussieht?

Derzeit nicht geplant, hat sicher auch was mit Lizenzierung zu tun, allerhöchstens ginge OpenPGP. S/MIME ist im Unternehmensumfeld weit verbreitet und die Umsetzung bei iOS 5 ist, mal abgesehen von der nicht ganz intuitiven Installation, sehr einfach zu nutzen: es geht quasi automatisch.

S/MIME ist im Unternehmensumfeld deswegen so beliebt, weil es Hintertürchen für Admins und Behörden hat. Wenn die Verschlüsselung aber Hintertürchen hat, ist sie letztlich unsinnig.

Alternative: Quellofene Werkzeuge.

@Dragon: Wusste ich gar nicht. Klingt aber möglich. durch die Vergabestelle nehme ich an

@ Dragonfly Hast Du dafür einen Link oder einen Beleg, davon hat Google nämlich (außer diversen unbelegten Verschwörungstheorien) noch nichts gehört? Wie kann ein Admin eine Hintertür haben?

Er meint, dass die Zertifikate bei der Vergabe von der CA gespeichert werden könnten. Aber meiner Meinung ist das nicht möglich, weil die Schlüssle selbst erstellt werden.

soweit ich mich erinnere kann man als Nutzer von web.de ein Zertifikat bekommen, dann kann man sie auch im Web-Interface von web.de benutzen.

Jo bei Web.de kann man sich einfach ein zertifikat runter laden. (Einstellungen -> Sicherheit -> Verschlüsselung)

Komisch-habe ein Zertifikat beantragt und zum iphone gesendet-doch dort kann ich es nicht einlesen „“Mail kann diesen Anhang nicht öffnen“

Irgendwelche Tipps ???

Hast du ios5? Nur damit geht’s.

ziehe alles zurück-man muss das Zertifikat vom Mac erst exportieren-dann z.B. pr mails aufs iphone-das ist dann auch eine .p12 Datei die man installieren kann.Läuft also bestens :-)

ja ios5 ist drauf ;-)

Für iOS 4 gibt es zum Beispiel die App Secure-Mail, damit funktioniert das auch :)

Schade, dass man nicht bei jeder Mail einzeln entscheiden kann, ob man sie verschlüsseln will oder nicht. Dass das so an den Empfänger „fest getackert“ wird finde ich nicht so toll… aber immerhin kann das iPhone endlich SMIME…

Ich kann zwar eine .p12 Datei aus dem Schlüsselbund exportieren, jedoch sagt mir iOS5 nur schlicht: „Ungültiges Profil“.

Was habe ich falsch gemacht?

Bin ich jetzt blind oder wieso finde ich auf der angegebene Site keine kostenlose Option, eine Signatur zu beantragen?

unter Produkte / TC Certificates / TC Internet ID – die ist kostenlos und 1 Jahr gültig

Oh, vielen Dank :)

Was Dragonfly da ungeprüft verbreitet, ist ein Märchen. Wer PKI verstanden hat, weiß, dass es logisch unmöglich ist, eine S/MIME-verschlüsselte Nachricht zu öffnen, ohne den privaten Schlüssel des Berechtigten zu besitzen. Selbst für Verschwörungstheoretiker ist die Story spätestens dann vorbei, wenn der private Schlüssel auf einer Smartcard generiert wurde und von dort nicht exportierbar ist. Leider wird genau diese ultimativ sichere Vorgehensweise von iOS 5 nicht unterstützt.

Ganz Unrecht hat er nicht, wenn der Unternehmens Mailserver automatisch alle ausgehenden Mails mit dem Schlüssel des Admin verschlüsselt könnten diese auch von ihm gelesen werden. Allerdings ist dies ein generelles Problem und trifft auch auf PGP zu. Inwieweit dies aber zulässig ist… und wen dies wieder interessiert…

Bei uns werden zum Beispiel die Festplatten mit Hilfe von Smartkards verschlüsselt. Dabei wird aber auch der Schlüssel des Admin verwendet. Dies ist auch gut so, denn wenn meine Karte kaoutt ist oder ich den Pin vergessen habe, komme ich dennoch an meine Daten.

Ähm… Ich weiss nicht, ob das relevant ist, aber ich kann hier im „trust“center einfach ein gratis Zertifikat auf Angela Merkel ausstellen.

angela.merkel@web.de

Ziehlmich cool. Kann ich jetzt von meinem iPhone aus endlich diese doofe Steuerpolitik abschaffen und wirklich was für’s Volk tun?

Naturlich kannst Du das, wenn Du Eignetümerin der Mailadresse angela.merkel@web.de bist… nur wer sollte auf Dich hören?

Hat schon mal jemand mit einem Schlüsselpaar/Zertifikat von CAcert auf iOS 5 Erfolg gehabt ?

Diese Frage wurde bereits hier http://securitymusings.com/art.....ios-5-beta und hier

https://www.xing.com/net/pri6d2cb3x/cacert/general-questions-discussions-87086/fwd-ios-5-beta-successes-37736870/37736870/#37736870 gestellt.

Es gibt aber bislang noch keine Antwort darauf …

Die CACert-ZErtifikate funktionieren wenn man den Emailaccount mit welchem man sie Nutzen möchte nicht am iPhone erstellt sondern über das iPhone Konfigurationsprogramm erstellt und auch dort, bei den Einstellungen für ausgehende Emails- Signatur und Verschlüsselungszertifikat auswählt.

Nachteil dieser Vorgehensweise ist, dass die so gemachten Einstellungen verbindlich sind. D.h. Alle Ausgehenden Mails werden signiert und wenn man auf eine signierte Email antwortet wird diese verschlüsselt. Ein temporäres abschalten der SMIME Unterstützung am iPhone ist so nicht möglich.

Warum die Zertifikate auf diesem Wege funktionieren und sonst nicht, konnte ich leider noch nicht herausfinden

Ich finde S/MIME-Unterstützung für iOS-Geräte waren ein lange überfälliges Feature.

Ich habe allerdings keine Einstellungsmöglichkeit gefunden, dass man vom Mailprogramm vor dem Signieren der eigenen Nachricht bzw. vor dem Entschlüsseln einer empfangenen Nachricht nach dem Passwort für das eigene Zertifikat gefragt werden möchte.

Das bedeutet, einmal installiert ist das Ganze nur so sicher wie mein Zugriffsschutz für das iOS-Gerät, der ja bekanntermaßen eher mäßig ist.

Damit wird der vermeintliche Sicherheitsgewinn durch Verschlüsselung dadurch zunichte gemacht, dass jeder mit Zugriff auf das Gerät in meinem Namen signierte Mails versenden kann, was meines Erachtens ein mächtiger Designfehler wäre.

Oder habe ich die entsprechende Einstellungsmöglichkeit zur Passwortabfrage einfach nur nicht gefunden?

Danke für diese gute Anleitung. Vielleicht könnte man noch darauf hinweisen, dass das Zertifikat aus dem Schlüsselbund exportiert werden muss damit es als .p12-Datei auf dem iPhone installiert werden kann. Zieht man es lediglich aus dem Schlüsselbund in die Mail lässt es sich zwar auf dem iPhone auch installieren, aber es findet sich in den Mail-Einstellungen kein gültiges Zertifikat.

Jetzt mal im Ernst: Sich ein private Key per eMail selbst zu schicken ist so ungefähr das dümmste was man machen kann. Wie es anders geht wäre das einzig interessante an diesem Video gewesen…

Na, dann sag doch mal wie denn das gehen würde? Ich habe nämlich keinen Plan… :p

Beim exportieren des Schlüsselpaares musst Du ein Passwort eingeben, somit wird die Datei geschütz übertragen.

i-Phone-Konfigurationsprogramm

Schöne Anleitung,

aber wie erstelle ich ein eigenes S/MIME Profil bzw. Zertifikat in OS X Lion? Im Schlüsselbund kann man ja sich ein selbst signiertes Rootzertifikat ausstellen & anschließend eine eigene Zertifikatsinstanzstelle, mit der man für andere und sich selber Zertifikate erstellen kann.

Warum das ganze? Fragt sich bestimmt jetzt jemand.

Ich will nicht jedes Jahr ein neues S/Mime Zertifikat installieren. Wenn man selber ausstellt, dann kann man auch eine Gültigkeit von 7300 Tagen vergeben und das wäre für mich ok. Das man mein Zertifikat im Netz nich überprüfen kann ist mir wurscht. Ich bin für meine Verwanten & Bekannten vertrauenswürdig.

Leider bekomme ich es nicht hin, daß man mit meinen erstellten Zertifikat auch verschlüsseln kann. Signieren geht, aber verschlüsseln nicht.

Meine große Frage nun, Wer kennt sich damit aus und kann helfen?

Gruß Tom

Jeder Schlüssel besteht aus zwei Teilen, einem öffentlichen und einem privaten. Mit dem privaten „unterschreibst“ Du Deine Mail mit einer damit verschlüsselten Prüfsumme der Mail, die der Empfänger mit dem ihm bekannt gegebenen (weil öffentichen) Schlüssel entschlüsseln kann.

Beim Verschlüsseln geht es andersherum: Du benötigst den öffentlichen Schlüssel des Adressaten und verschlüsselst die ganze Mail damit. Der Empfänger kann dann mit seinem privaten Schlüssel diese entschlüsseln. Das bedeutet aber auch, dass Du von jedem Empfänger den öffentlichen Schlüssel benötigst und für jeden eine eigene verschlüsselte Mail erzeugen musst. Deshalb auch die „Sammelfunktion“ der öffentlichen Schlüssel im Mailprogramm.

Hallo Andreas,

erstmal danke für deine Antwort, aber leider hast du meine Frage nicht richtig gelesen :-) bzw. ich habe mich eventuell nicht klar ausgedrückt. Ich versuch es noch mal.

Mit meinem erstellten Zertifikat kann man keine Nachrichten verschlüsseln. „man“ bedeutet in diesem Fall, daß andere Nachrichten an mich nicht verschlüsseln können. Das Prinzip der 2 Schlüssel ist mir seit Jahren bekannt und verständlich. Habe mit gnuPG Schlüssel generiert usw.

Das Problem bei diesen ganzen Verschlüsselungen ist das komplizierte installieren für den normalen Anwender.

S/mime

Hallo Andreas,

erstmal danke für deine Antwort, leider haste meine Frage nicht richtig gelesen oder ich habe mich nicht richtig verständlich gemacht.

Daher versuche ich es noch mal :-)

Mit meinem Zertifikat man man Nachrichten nicht verschlüsseln. „man“ bedeutet in diesem Fall, daß andere Nachrichten an mich, mit diesem Zertifikat, nicht verschlüsseln können. Das Prinzip der 2 Schlüssel ist mir seit Jahren vertraut (PGP, gnuPG, Ciphire …)

Das größte Problem bei den Verschlüsselungen ist zum einen die komplizierte Installation für normale Anwender. S/Mime ist von der Handhabung sehr einfach, aber hier ist dann wieder das Zertifikat das Problem. Es gibt zwar kostenlose Zertifikate, aber das muß jedes Jahr erneuert werden. Keiner, der ein Brief schreibt, kommt auf die Idee seinen Brief einfach offen zu lassen. Bei einer E-Mail ist es genau umgekehrt. Hier wird fast nichts verschlüsselt.

Ok, bin abgeschweift :-)

Nochmal zu meiner Frage.

Kennst du oder jemand anderer sich mit der Erstellung von Zertifikaten über die Schlüsselbundverwaltung in OS X aus und kann mir helfen Zertifikate mit einer Laufzeit von 7300 Tagen zu erstellen. Das Zertifikat soll das Verschlüsseln von Nachrichten AN MICH dienen.

Also, wer kann helfen.

Gruß Tom

Zweite Meinung gefragt! Trustcenter Lücke?

Im Trustcenter erstelle ich mein Zertifikat, eine *.p7s Datei.

Die enthält meinen privaten und öffentlichen Schlüssel.

Verschlüsselung und Signierung geht.

Wenn mich jetzt jemand anschreibt, nimmt er automatisch den öffentlichen Schlüssel aus dem Trustcenterverzeichnis ….

Gehe ich aber dort hin:

http://www.trustcenter.de/info.....ervice.htm

auf SUCHE und nehme einen beliebigen Namen (Peter*Mayer* z.B.) bekomme ich dessen Zertifikate zu sehen … eigentlich dürften dort ja nur die öffentlichen Schlüssel zu sehen sein? Falsch!? Ladet mal das DER File runter, importiert es und schon hat man das vollständige Zertifikat!

Ich hab das mit einer weiteren E-Mailadresse von mir ausprobiert.

Zertifikat angelegt, und nur das DER in den Schlüsselbund importiert und ich war in der Lage an meine andere Adresse verschlüsselt und signiert zu senden … !

Ich vermute ja einen Denkfehler bei mir, komme aber nicht drauf!?

Hallo Jochen,

ich behaupte mal Lezteres trifft zu :-) (ist ein Denkfehler)

Du kannst desshalb die E-Mail verschlüsselt an dich senden, weil du bereits den öffentlichen Schlüssel (1. Zertifikat, welches du dir erstellt hattest) deiner E-Mail besitzt. Das 2. Zertifikat, welches du dir erstellt hast, signiert die abgeschickte E- Mail. In dieser Signatur (Zertifikat) befindet sich auch der öffentliche Schlüssel mit dem der Empfänger, in deinem Beispiel du selbst, eine verschlüsselte Antwort an deine Absender E-Mail zurück schicken kannst.

Man kann mit dem eigenen E-Mail Zertifikaten nur E-Mails signieren. Mit dieser Signatur (Zertifikat) kann jeder Empfänger verschlüsselte Nachrichten zusenden. Solange du keine signierten Nachrichten erhälst, kannst du auch keine E-Mail an die entsprechenden Empfänger verschlüsseln. Du benötigst von allen, den du verschlüsselte Nachrichten senden willst, den öffentlichen Schlüssel. Daraus folgt, jeder müßte dir mindestens eine signierte Nachricht schicken :-)

Ich hoffe, daß ich dein Beitrag richtig verstanden habe und ich dir helfen konnte.

Gruß Tom

Hat jemand es geschafft sein iPad dazu zu bringen, dass das WEB.DE Trustcenter E-Mail-Zertifikate akzeptiert wird. Ich komme über „not trusted“ nicht hinaus. Daher hat mein persönliches Zertifikate von web.de auch den Status „not trusted.“

Vielen Dank für die ausführliche Anleitung. Leider klappt das Installieren des per Schlüsselbund exportierten TrustCenter-Zertifikats auf meinem iPhone nicht.

Wenn ich die .p12-Datei importieren will, wird zunächst der Gerätecode und dann das Passwort abgefragt, mit dem die Datei verschlüsselt ist – so weit so gut…

Dann erscheint aber folgende Fehlermeldung:

„Der Container Identitätszertifikat darf nur ein Zertifikat und den privaten Schlüssel enthalten“.

Was mache ich falsch…?

Ich glaube, ich hatte das gleich Problem. Aber dann habe ich den privaten Schlüssel und das Zertifikat getrennt aus der Keychain meines Mac Accounts exportiert und per eMail an das iPhone geschickt. Das ging dann problemlos.

Denkfehler, beim Erstellen des Zertifikates wird das Schlüsselpaar in Deinem Rechner erzeugt. Der öffentliche Schlüssel wird dann an das Trustcenter geschickt. Das Trustcenter bestätigt dann, dass dieser öffentliche Schlüssel mit der Email Adresse peter.mayer@..de verknüpft ist (kostenlose Version). Dabei wird also nur Deine Email Adresse bestätigt. Wenn Du bereit bist Geld auszugeben, wird mit dem Zertifikat auch Dein Name und eventuell Deine Adresse bestätigt.

In der DER Datei ist nur der öffentliche Schlüssel und das Zertifikat. Du konntest Mails signieren, da Du den privaten Schlüssel während der Erstellung auch im Schlüsselbund hattest.

Wenn Du dich als anderer Benutzer am Mac anmeldest und mit diesem Benutzer die DER Datei in dessen Schlüsselbund importierst, wird es nicht mehr funktionieren..

Das liegt daran, dass Dein iPad dem Trustcenter von Web.de nicht vertraut. Du müsst erst die Root Zertifikate von Web.de importieren. Beim Mac ist dies einfach, wie es beim iPad geht, weiß ich nicht.

Nimm die Root Zertifikate von Web.de und sende sie Dir als Mail. Vielleicht geht es so…

Nein das muss man zwar machen, sonst kann keine mit einem Web.de-Schlüssel signierte eMail verfiziert werden. Aber das löst nicht das Problemen schicken. Mit SeaMonkey kriege ich es übringens ohne Probleme zum Laufen, aber Apple Mail und mein iPhone/iPad ….

Tja, und nun macht Trustcenter dicht… Alternativen??

Alternative: COMODO

http://www.instantssl.com/ssl-.....icate.html

Krieg das aber leider nicht hin, dass das auf dem iPhone/iPad als „Trusted“ (in grüner Schrift) ankommt. Immer nur mit „Not Trusted“ in roter Schrift. Und dementsprechend kann man es in den Advanced>S/MIME Settings nicht als Zertifikat auswählen. :-(

Hat wer nen Tipp?

So, nach langer Zeit will ich mich mal wieder zum Thema s/mime-Zertifikat melden.

Ich habe es geschafft, daß ich mir ein selbssigniertes Zertifikat, über den Schlüsselbund von OS X, erstellen konnte. Das Zertifikat ist 7300 Tage gültig :-) und das signieren auf dem Mac funktioniert, sowie die Installation auf dem iPad, iPod und iPhone hat problemlos funktioniert.

Das ich bei der Erstellung des Zertifikats ewig Probleme hatte, lag an der vorkonfigurierten Einstellung. Wenn die Einstellung „kritische Funktion“ deaktiviert wird, funktioniert das Zertifikat so wie man erwartet.

Also, wie man sehen kann, das Problem sitzt in der Regel 20 cm vor dem Bildschirm :-)

Gruß Tom

@ Axel Stett:

Ein Update zu S/MIME: Das ist ein Kontrollverfahren für die Zwecke von Organisationen, Unternehmen, Behörden etc., also ein gewollt halbsicheres Verfahren. Im kryptographischen Sinne also unsicher. Dafür braucht man keine großartigeren Referenzen als den eigenen Kopf. Das erklärt sich wie folgt: Wer in einer Firma seine Arbeit antritt, bekommt vom Admin seine Schlüssel und Instruktionen. Sicher ist S/MIME nur dann, wenn man seine Schlüssel selbst erzeugt und den öffentlichen von CA/Admin unterschreiben lässt. In der Praxis ist das freilich unstatthaft, vielmehr erzeugt der Admin beide Schlüssel und behält Kenntnis davon. Grund ist natürlich, dass die Kommunikation nicht dem User gehört, sondern der Firma und notfalls eigesehen werden muss. Voilà!

Privatanwender haben solche Bedürfnisse nicht und wenn sie schon verschlüsseln, wollen sie keine halbgaren Verfahren. Die Vergabestelle ist hier der Schwachpunkt. Oder ist jemand schon persönlich zu einer CA gegangen, damit sie ihm den öffentlichen Schlüssel signiert, während er den privaten für sich behält?

@Dragonfly:

Deine Ausführungen sind Unsinn. Wenn Du in einer Firma einen privaten Schlüssel benutzen musst, der dem Admin ebenfalls bekannt ist, dann ist das keine prinzipielle Schwäche des S/MIME-Standards. Genau gleich kann der Admin bei jedem asymmetrischen und symmetrischen Verschlüsselungsverfahren verfahren.

Was das Verfahren bei Privatanwendern anbetrifft, du scheinst wie viele andere auch etwas misszuverstehen: Man braucht gar nicht persönlich bei der CA zu erscheinen, um seinen Schlüssel sicher abzuholen. Die CA bekommt Deinen privaten Schlüssel nie zu Gesicht und kann deshalb auch keine Kopie einzubehalten. Sie erstellt ausschließlich Dein von ihnen beglaubigtes (signiertes) Zertifikat (öffentlicher Schlüssel), den Du dann auf Deinem eigenen Rechner mit Deinem privaten Schlüssel „verheiratest“. Was soll daran halbgar sein?

Kommt leider immer wieder mal vor, das jemand das Prinzip asymmetrischer Verschlüsselungsverfahren nicht richtig versteht und dann meint, er müsse es in Misskredit bringen.

@Daniel: Dragonfly hat im Prinzip recht. Natürlich ist es eine Schwäche, wenn bei einem Public-Key-Verfahren mehr als der öffentliche Schlüssel bekannt wird. Auch wenn es nur der Sysadmin ist, der in der Regel an Sicherheit interessiert ist. Ich glaube daher, dass er das Public-Key-Verfahren recht gut verstanden hat, seine Ausführung hat aber einen Haken.

@Dragonfly: Deine Bedenken sind unbegründet, da eben nicht die CA deinen privaten Schlüssel generiert. Es weckt zwar den Anschein, als würde man das Zertifikat von StartCom herunterladen, was aber falsch ist. Tatsächlich generiert ein Kryptomodul deines Browsers diesen Schlüssel. Wenn nicht gerade Google oder Mozilla sich heimlich das Ergebnis zuschicken, hat der private Schlüssel nie deinen Rechner verlassen.

Ein Update zu S/MIME:

Irgendwie blöd bei iOS, das S/MIME generell nur über die Systemeinstellungen entweder nur komplett „an“ oder „aus“ gestellt werden kann und man nicht z.B. beim verschicken an einen Empfänger auswählen kann, ob verschlüsselt werden soll oder nicht.

(Ich will nur an ausgewählte User verschlüsselt verschicken und an alle anderen Empfänger unverschlüsselt, muss das aber jedes Mal in den Systemeinstellungen an- oder ausschalten)…… :-(