Auf unterster System-Ebene: Vortragspapiere zum Jailbreak-Angriff auf iOS 4.3

Ohne wenigsten vier Semester im Informatik-Lesesaal eurer Wahl verbracht zu haben, dürften euch die im Anschluss verlinkten PDF-Downloads wahrscheinlich nur zwei Fragezeichen auf die Stirn setzen – für die am Jailbreak interessierten iPhone-Nutzer lohnt sich der Blick in die Vortrags-Dokumente des Kölner Security-Experten Stefan Esser jedoch allemal.

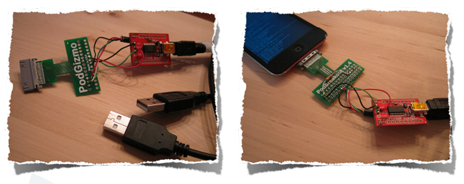

In dem PDF „Exploiting the iOS Kernel“ dokumentiert Esser seine erfolgreiche Suche nach Schwachstellen im iPhone-Betriebssystem und beschreibt welche Schritt zur Übernahme des Gerätes und zur Veröffentlichung des kabelungebundenen Jailbreaks für die iOS-Versionen 4.3.1 bis 4.3.3 geführt haben.

In this paper we revealed the integer overflow vulnerability in the iOS kernel that drives the iOS 4.3.1-4.3.3 untethered jailbreak. This vulnerability is already closed in current beta versions of iOS 5.0 and is expected to be closed in the soon arriving iOS 4.3.4.

Die beiden Dokumente, sowohl das White Paper (PDF-Download) als auch die Vortragsfolien (PDF-Download), waren Teil des Esser-Talks auf der diesjährigen Blackhat-Konferenz. Danke Moritz.

The iPhone user land is locked down very tightly by kernel level protections. Therefore any sophisticated attack has to include a kernel exploit in order to completely compromise the device. […] This session will introduce the audience to kernel level exploitation of iPhones. With the help of previously disclosed kernel vulnerabilities the exploitation of uninitialized kernel variables, kernel stack buffer overflows, out of bound writes and kernel heap buffer overflows will be discussed.

Auf den Ersten Teil der Headline solltet Ihr aber noch etwas genauer eingehen. Ich verstehe nämlich nicht was Ihr damit sagen wollt.

Möglicher Weise die unterste Ebene des iphones? Sprich Kern des iphones. Oder Hardware?

Pillen heute nicht genommen? Oder warum regst du dich grundlos auf?

Ich habe mal noch ein „System“ eingefügt, sollte dann klar sein.

So ist besser – hätte ansonsten ja auch von Euch kritisch gemeint sein können.

Wie man von „unterster Ebene“ und dem Inhalt des Artikels auf irgendwas kritisches kommt ist mir absolut unklar.

Ich verstehe echt beim besten Willen nicht, wie sich hier irgendwer angegriffen fühlen kann.

Wer redet hier von angegriffen? Gibt es echt Menschen die nicht um eine Ecke denken können? Die Überschrift suggeriert im Kontext der kritischen Meldzngen über Jailbreak und unsachliche Berichterstattung einen kritischen Beitrag eben wieder zu diesen Theman – was es aber nicht ist. Öffne mal Deinen Horizont und hinterfrage das was Dir vorgesetzt wird. Aber die Welt braucht auch Menschen denen man ein X für ein U verkaufen kann!

Was ist jetzt hier „unterste Ebene?“ evtl eure Technikfeindliche Berichterstattung ????

Darwin.

unterste Ebene = Kernel-Ebene! Sollte eigentlich mit ein bisschen Nachdenken jeder drauf kommen. Auch ohne jemals einen Lesesaal von innen gesehen zu haben. Wer da nicht drauf kam, der geht bitte wieder mit seinem Android spielen. ;-)

Naja, ich denke, dass damit einfach die unterste Ebene des iOS gemeint ist, der Kernel.

Die “oberste” Ebene wäre meines Erachtens zB. das UI, also das Benutzerinterface.

Ganz interessant dazu auch das OSI 7 Schichten Modell:

http://upload.wikimedia.org/wi.....el_3.1.svg

Also das OSI Modell hat damit mal so gut wie gar nix zu tun

DeDe und Timo, habt Ihr Euch die Vortragsfolien überhaupt mal angeschaut?

Wie wird denn da wohl mit dem Kernel kommuniziert?

„KDP over serial is sending fake ethernet UDP over serial“ -> OSI Schicht 2 und 4

Für Schicht 1 wird die ganze Hardware (Kabel, Platinen, …) benötigt.

Wer ist nicht versteht, bei dem besteht halt ein Schicht 8 Fehler ;-)

OSI Modell nicht verstanden würde ich sagen

Es ging hier darum, jemandem grundsätzlich den Begriff der Ebenen/Schichten nahezubringen.

Und dazu finde ich, ist das OSI Modell sehr gut geeignet.

Aber wenn Ihr damit ein Problem habt, kann ich natürlich noch diese Grafik anbieten:

http://www.netzmafia.de/skript.....ichten.gif

@Timo: Ich dachte, die 8 Schicht nennt man jetzt ZBUS ?

Naja, wäre auf tiefster ebene nicht Passender?? Der kern steckt tief im system, nicht der kern steckt unterm system.

Cool ist iphone hacken ios 5 wird auch gejailbreakt

links tot

Nö, funktionieren alle wunderbar.

opera macht effekte… ie geht! danke!

Ich mag wenn Papers in LaTeX geschrieben sind :-) Übrigens sehr interessant :)

Wenn man keine Ahnung hat…

Dein Kommentar bezieht sich jetzt genau worauf, bzw. auf wen?