Pegasus knackt iOS: Hintergründe zur beispiellosen iPhone-Schwachstelle

Inzwischen steht fest: Die gestern Abend ausgegeben iOS-Aktualisierung auf Version 9.3.5 sichert eure Mobilgeräte nicht etwa gegen amoklaufende Reklamebanner oder mögliche Abstürze eures Safari-Browsers – mit dem System-Update schließt Apple drei aktiv ausgenutzte System-Schwachstellen, die allein durch den Besuch einer entsprechend vorbereiteten Webseite eine komplette Geräte-Übernahme ermöglichten.

Spionage-Software Pegasus

Noch schlimmer: Nach Recherchen der Security-Forscher von „Lookout“ wurden die Schwachstellen bereits ausgenutzt um gegen Menschenrechtler und Journalisten vorzugehen.

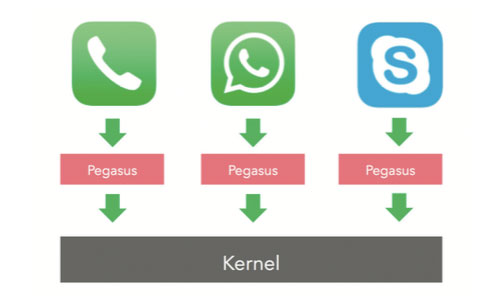

Jetzt gibt es ergänzende Informationen zur Funktionsweise des Hacks, der unter anderem von der israelischen Firma NSO Group in kommerziellen Spionage-Produkten angeboten wurde. So hat nicht nur Apple seine Übersicht auf die nun abgedichteten Angriffsvektoren im Kernel und im Webkit-Framework veröffentlicht, auch das auf „Mobile Security“ spezialisierte IT-Unternehmen Lookout widmet sich dem Spionage-Werkzeug „Pegasus“, das die drei Lücken (wohl schon seit iOS 7) zur Übernahme kompletter Geräte einsetzte.

Die wichtigsten Links zum Thema

- iOS 9.3.5: Apples CVE-Übersicht

- Die Security-Forscher von „Lookout“ analysieren „Pegasus“

- PDF: Technical Analysis of Pegasus Spyware

- Motherboard beschreibt den Angriff auf Ahmed Mansoor

- Bürgerrechtler von CitizenLab erklären das Ausmaß des Exploits

iPhone-Übernahme mit Web-Link

Um es kurz zu machen: Die Pegasus-Software der israelischen NSO Group wurde unter anderem gezielt auf Ahmed Mansoor angesetzt. Dieser erhielt einen Web-Link per iMessage (mit gefälschter Nummer), der die Geräte-Übernahme nach dem Klick in Gang gesetzt hätte. Anstatt den Link zu aktivieren leitete der die Kurznachricht jedoch an das CitizenLab weiter und ermöglichte so die Analyse der Spionage-Software:

Instead of clicking, Mansoor sent the messages to Citizen Lab researchers. We recognized the links as belonging to an exploit infrastructure connected to NSO Group, an Israel-based “cyber war” company that sells Pegasus, a government-exclusive “lawful intercept” spyware product. NSO Group is reportedly owned by an American venture capital firm, Francisco Partners Management.

The ensuing investigation, a collaboration between researchers from Citizen Lab and from Lookout Security, determined that the links led to a chain of zero-day exploits (“zero-days”) that would have remotely jailbroken Mansoor’s stock iPhone 6 and installed sophisticated spyware. We are calling this exploit chain Trident. Once infected, Mansoor’s phone would have become a digital spy in his pocket, capable of employing his iPhone’s camera and microphone to snoop on activity in the vicinity of the device, recording his WhatsApp and Viber calls, logging messages sent in mobile chat apps, and tracking his movements.

uffff,.. okay das ist schon ziemlich heftig. wenn apple jetzt nicht auch updates für geräte ohne ios 9 unterstützung bereitstellt, wäre das ziemlich armselig

das ist nicht heftig, das ist hiermit die ca. 123ste derartige Lücke, die geschlossen wird. Lernt endlich mal, dass es vollständige Sicherheit nicht gibt.

Danke !

So sieht es aus ! Und !!! Jeder ist das meiste Stück selbst dafür verantwortlich…! nicht blind allem vertrauen ..alles anklicken nachmachen…aber worin liegt denn jetzt der Aufreger und das Problem ? Die Lemminge spielen doch eh alle Pokémon…und lassen sich freiwillig bespitzeln

So sieht es aus.

Jeder ist das meiste Stück selbst auch für seine Interpunktion verantwortlich….!!!!!!!! Denkt mal drüber nach…. Oder wollt ihr wie Lemminge dem Duden hinterherrennen????????? Kauft nicht bei Duden..!!!11eins

Worin liegt das Problem…?? Die verdammte Punkt Taste klemmt und ich lese nur scheisse im Internet.

^^HAHAHAHA!

Dem ist nichts hinzuzufügen! Danke!

Danke

Wie sieht es mit der Schwachstelle in iOS 10 aus also zB auch in der aktuellen Beta gibt es da Infos dazu?

+1 !!!

In der News gestern stand, dass die Lücken in den iOS 10 Betas bereits behoben seien

In den Betas wird die Lücke mit der in sehr kurzem Abstand gekommenen letzten Beta geflickt worden sein. Die Medien schrieben ja bereits „Apple verkürzt das Beta Intervall“, aber es war wohl einfach diesem Sachverhalt geschuldet.

gruselig

Bis zum nächsten Hack…..das ewig gleiche Spiel…..ich möchte lieber gar nicht wissen was die Herren und Damen der Regierungen alles im verborgenen treiben. Hauptsache viele gehen auf die Straße und bewegen ihre Hintern……um Pokémons zu sammeln.

Und was hat das Eine bitte mit dem Anderen zu tun?

?? Dass es die Menschen nicht interessiert. Kein Aufschrei erfolgt. Es geht nicht darum ob ich oder jemand etwas tatsächlich zu verbergen hat. Ich finde es nicht angebracht Personen auszuspionieren ( massenhaft). Und ich bin der Meinung dagegen aktiv zu werden und sich zu bewegen wäre sinnvoller als digitale Monster zu fangen. Aber das soll jeder halten wie er mag. Ein absolut sicheres System wird es nie geben. Das berechtigt aber keine dritten diese Schwachstellen zu nutzen.

Ganz einfach.. sie lassen sich von unwichtigen Dingen ablenken und übersehen dabei, das sie im geistigen Käfig gehalten werden. :D

Wie kann man nur so heuchlerisch sein, von jedem verlangen auf die Straße zu gehen, aber selbst postet man hier einen Kommentar? Hallo geht’s noch? Ich will dich bei uns auf dem Marktplatz schreien sehen! Ich hoffe du machst gerade ein Plakat, sonst sehe ich schwarz für unseren Rechtsstaat, in dem jeder zu einer Demo gezwungen wird, weil es doch so kacke ist! Aufwachen ihr Schäfchen.

Ich bin entsetzt! Staaten beschäftigen Agenten und Spione, und die – nun wird es wirklich gruselig – benutzen Technik! Ist es die Möglichkeit!

Gott sei Dank legt @fredderl ja jetzt seine Spiele-Apps beiseite, um gegen diese unverfrorenen Clever&Smart-Typen vorzugehen! Und die, da glaube ich ganz fest dran, werden nichts zu lachen haben, wenn er aufschreit! Aber sowas von!

How, @fredderl und ich haben gesprochen.

immerhin bewegen sie sich ander frischen Luft

läuft auf freilandhaltung raus. ist doch schon mal was. ;-)

„.. Regierungen allem im verborgenen treiben..“ Ahahahahahahahahahahahahahahahaha.

Muss kurz Luft holen und meinen Alu-Hut

Hahahahahahahhahahahaha.

Ja, habe auch gehört, dass Obama, nach dem er 9/11 geplant hat, nun mit Clinton jemand installieren will, die es technisch einfach mega drauf hat. Sie weis ja zB über E-Mail Server bereit. Ich bin mir ziemlich sicher dass die deutsche Regierung ganz ganz tief drinsteckt in den Themen Cyber-Spionage/Hacking. Genau wie Israel. Dazu braucht es zB keine private Firma wie… Halt, also wie oben halt beschrieben.

Schon witzig, wenn es ums Thema Cyber-Spionage geht, trauen diese Menschen „den Regierungen“ alles zu. Wenn es aber um Netzausbau, Vectoring, Internet allgemein geht, liest man dann immer Kommentare wie „.. Diese Regierung hat doch keine Ahnung und weis nicht mal was ein Browser ist..“

Och herrlich.

Aber komm, ich will es zugeben, ich arbeite beim BND und wir überwachen dich! Bei dir läuft schon Pegasus 2.0, entwickelt von Heiko Maas und DeMaizere, mit Unterstützung von der neuen Bundeswehr Stelle für Cyberwar.

Eine ziemlich heftige Schwachstelle wie ich finde.

Die. Installation sollte also jedem wichtig sein, egal ob jemand „Jailbreak“-Anhänger ist oder nicht.

Ich finde es recht erschreckend, wie tief durch diese Lücke jemand ins System konnte.

du meinst so wie die ganzen Lücken bisher, die auch schon mittels manipulierter Links die Totalübernahme des Geräts ermöglichten? Bei iOS, bei Android? So wie auf jedem Betriebsystem, egal welches Device?

der Titel suggeriert mal wieder schlimmeres, als es in Wirklichkeit ist. Wenn es immer nur durch Leiten auf Websites oder vorherigem Download von Material funktioniert, ist es mMn nicht so schlimm, denn jeder normale Mensch weiß, dass er nicht auf irgendwelche Links klickt oder Anhänge öffnet. Außerdem ist das nichts neues. Jede iOS Version hatte bisher Lücken die durch manipulierte Links eine Totalübernahme oder bspw. einen jailbreak ermöglichten.

Schlimm wäre es, wenn eine Geräteübernahme ohne notwendige Aktivität durch den Nutzer möglich wäre.

Du beziehst Dich hier auf 40% der Anwender mit der nötigen Erfahrung. Der Rest kopiert, verlinkt und drückt auf alles rum was ihm vorgesetzt wird.

Ach ja? Wie schnell lädt man sich das eine oder andere JPG für schicke Hintergründe herunter? Oder bekommt Vorlagen über Apps angeboten. Ich ahne, dass die Kontrolle aller Möglichkeiten fast nicht überschaubar ist. Wer hat denn das Wissen und die Zeit, alles zu prüfen? Wir kaufen da doch lieber brav die Geräte mit der neuesten „sichereren“ Software.

Die Überschrift zum Artikel ist ernsthaft unterstes Niveau! Und gehackt würd laut anderen Seiten auch niemand, es gab lediglich den Versuch. Gesprochen wird dort von 2 Personen. Seriös wäre es gewesen wenn man die Geschichte hinter dem VERSUCHTEN hack des iPhones eines Menschenrechtlers beleuchtet hätte. Oder wie Apple mit Citizen Lab zusammengearbeitet hat um die Sicherheitslücke schnell zu schließen.

Der Typ wurde nur deshalb nicht gehackt, weil er es weitergeleitet hat an eine Stelle, der er vertraut hat.

Die Firma, die pegasus entwickelt hat, hat es kommerziell vertrieben. Du kannst dir also sicher sein, dass mit Sicherheit einige betroffen sind davon. Da es zudem seit iOS 7 funktioniert, also seit der grundlegenden Überarbeitung, und erst mit 9.3.2 (das war die aktuellste oder?) gestopft wurde, passt die Überschrift mMn. Pegasus war ein Riesen Ding, das darf man nicht unterschätzen.

Dann käme wahrscheinlich raus, dass Apple vielleicht Monate (oder länger) dafür gebraucht hat.

Die Überschrift ist wirklich irreführend. Die Sicherheitslücke ist nicht Beispiellos. Meinen ersten Jailbreak habe ich über solch eine gravierende Lücke installiert.

Wie prüfst du die Webseiten, die du ansurfst? Hier ging es um die gezielte Ausspionierung eines Menschen. Den muss man natürlich auf diese Seite locken. Wenn die NSA das generell verteilen wollte, könnten die das aber recht einfach machen, indem die Google Anfragen an eine andere Seite umleiten, oder ähnliches.

ganz einfach. 99% solchartiger Websites sind an URL einfachst zu erkennen.

Und die restlichen an der unbekannten Telefonnummer und dem Rechtschreibfehler im vorherigen Text a la „Alter kuk dir das mal an!“

Und das Totschlagargument „is nich jeder so avisiert wie du“ zieht nicht. Dann avisiert euch endlich mal. Wer neue Technik nutzen will muss sich auch damit beschäftigen.

die frage ist eher, was wollte dann eigentlich das fbi von apple, wenn die eh alles offen lassen!?

Der Witz (was sich hier viele nicht vorstellen können) ist ja das die Schwachstellen ja nicht offensichtlich sind. Man muss erst einmal dahinter kommen. Das FBI wusste Lücke anscheinend noch nicht. Stellt euch das nicht so einfach vor.

Wie soll den das FBI auf den Link klicken wenn das Handy gesperrt ist?

Lesen, denken, schreiben.

Das schreibt er doch gar nicht? Dein Kommentar geht völlig am Thema vorbei.

den oder denn > lesen, denken, richtig schreiben.

um die software zu installieren, hätten sie zugriff auf das iPhone benötigt. aber genau das war ja nicht der fall.

Das iPhone, bzw. die iPhones, um die es ging, waren allesamt gesperrt. Selbst wenn du also die Nummer der sim Karte kennst, die bereits drin ist, hilft ein Link per iMessage recht wenig wenn man nicht draufklicken kann weil das verdammte Gerät gesperrt ist :D. Die iPhones waren ja eh allesamt im Besitz des FBI, eine fernüberwachung daher sowieso nicht von Nöten.

Ob das FBI Pegasus eingesetzt hat, kann ich nicht sagen. Ich würde aber mal davon ausgehen.

Lücken bzw. Schwachstellen gibt es in jedes System. Bin aber wirklich froh das Apple so schnell reagiert hat. Stellt euch das jetzt mal bei einen anderen OS vor. ^^

Andere OS liegen doch gar nicht mehr im Fokus. Das passende Programm gibt es auch für Android – und die restlichen Systeme sind uninteressant, was dann wahrscheinlich Tizen, Windows, BBOS, gleich eine Ecke sicherer macht. In dem Aspekt gesehen.

Je nachdem welches OS derjenige benutzt, den man ausspionieren möchte. There is an App for that.

Und was passiert mit den iPhones, die nicht die neuesten Updates vertragen? Am besten nimmt Apple diese Altgeräte zurück. Und recycelt sie? ;)

Es wird nie ein sicheres System geben…. Punkt

Dann soll Apple halt aufhören uns über die tollen iOS Security-Funktionen zu belehren wenn diese ebenfalls Mist sind.

Darum geht es. Apple hat über die Sandboxes und die tollen Security Innovationen den Eindruck erweckt, ein iPhone sei so sicher wie kein anderes Smartphone. Dieses Image zerbricht gerade.

Vielleicht war das der Grund für das überraschende Freitags Update der ios10 Beta.

Mal ganz ehrlich wie viele iPhone Besitzer sind davon betroffen?

Von den Millionen vielleicht 100 auf der Welt!

Wenn jetzt so ein großes Theater darum gemacht wird muss ich lachen!

Es gäbe wichtigere Änderungen die ein Update rechtfertigen würden.

Es gibt keine 100 % Sicherheit auch nicht bei Apple das sollten sich viele Besitzer von Handys und Tablets einfach mal hinter die Ohren schreiben

Solange es nur ein Regierungstrojaner ist, gebe ich Dir recht, wenn du nicht gerade ein Wirtschaftsmanager, kritischer Journalist usw. Bist.

Bisher war es aber immer so, das solche Lücken spätestens nach dem bekanntwerden auch die dunkle Seite der Macht motivieren sie zu nutzen. Spätestens dann steigen deine „Opferzahlen“ stark an.

Lustig ist ja nur, das es eine Menge ios Nutzer gibt, die sich das freiwillig im Rahmen eines China JB drauf machen.

Ich verstehe nicht, warum immer bei bekannt gewordenen Lücken abwertende Kommentare kommen. Apple unterstützt bis ca. 4 Jahre alte Geräte mit Updates. Unter Abdroid muss man froh sein, wenn man überhaupt eins bekommt. Und selbst die „besseren“ Smartphones werden in der Regel nur 18 Monate unterstützt. Danach heißt es „Pech gehabt“. Apple ist hier doch vorbildlich!

Wenn deine Firma dir Smartphones aushändigt, dann geht derjenige der sie bekommt doch davon aus, das die Geschäftsführung darauf aus ist, dass alle im Grünen Bereich sind, oder? Und wenn ich Apple (einfach mal so) als meine Firma betrachte, möchte ich auch, dass sie mich nicht im Stich lassen. Auch nicht bei den Altgeräten. Ich zitiere niemals Google spezifische Möglichkeiten. Biete doch. Wer mag selber Handys und Betriebssysteme an, und dann stell dich dem Vergleich mit Apple. Die Apple Werbung suggeriert mir jedenfalls, dass ich mich sicher fühlen darf.

Ich kenne zwar solch eine Werbung nicht, aber das stimmt, bei Apple bist du sicherer, weil da überhaupt Updates kommen + schneller reagiert wird.

Nun ja, so einfach ist das nicht: Android ist ein offenes System, das heißt der Quellcode ist für alle verfügbar.

Der Nachteil, aber eben gleichzeitig riesen Vorteil, ist, dass jeder eventuell vorhandene Sicherheitslücken aufspüren kann.

Bei Android forscht einfach eine Sehr große Community, Wohingegen bei Apple nur die eigenen Programmierer Zugriff auf den Code haben.

Ich bin nicht ganz sicher aber ist der Quellcode von iOS nicht mittlerweile auch offen?

ikostas, das wäre natürlich sehr gut.

Eine weitere Frage, warum Apple dann solche Apps wie die von SectionEins, aus dem AppStore genommen hat? Auffällig auch, dass solche Szenarien, wie die hier beschriebene, auf einen geringen Anteil von Anwendern oder Besitzern eines iPhones zutrifft. Seit Snowdens Depeschen, werden Smartphones von Geheimnissträgern, wie z. B. Obama, Merkel u. a., mit eigens gefertigt und selektierten Smartphones ausgestattet, meine ich doch damals gelesen zu haben. Und eines steht auch fest: Solche Angriffe erfolgen gezielt und bedürfen eine Aktion des Empfängers. Auf wieviele Personen das wohl Weltweit zutrifft? Und haben alle ein iPhone? Was steckt also wirklich dahinter?

Apple legt viel Wert auf gefühlte Sicherheit. Da passen solche Apps nicht ins Bild.

Das sind die Kleinigkeiten die mich immer wieder ein iPhone kaufen lassen. Kleinigkeiten warum ich nur noch die Apple Dienste nutze, da ich meine Daten nicht an alle verteilen möchte. Auch wenn ich weiß das Leute ihre Telefonbücher freizügig teilen … Ich besitzendurchaus noch etwas wie Grundvertrauen. Und wenn Apple mir sagt, dass nicht ich die Waren bin und wenn ich sehe, wie schnell Apple Fehler beseitigt – Das sagt mir aufs richtige Pferd zu setzen. 100 % Sicherheit gibt es nicht aber ich bin immerhin mit ganz oben dabei und nehmen nicht alles mit, nur weil es alle anderen tun.

+1

Ich nutze Google, WhatsApp und sowas. Da bin ich mir bewusst, dass alles was ich sage gegen mich verwendet werden kann.

Ich nutze natürlich auch Apples Dienste. Ich nutze die aber genau so wie Googles. Wer sich bei Apple sicher fühlt, der soll damit glücklich werden. Die meisten von uns sind eh zu unwichtig, um ausspioniert zu werden.

Und weil wir alle so unwichtig sind wird die vorratsdatenspeicherung eingeführt, die videoüberwachung massiv ausgebaut, staatstrojaner entwickelt etc. wegen kampf gegen terrorismus. My ass! Ihr rafft es erst wenn’s für euch zu spät ist.

Ausgerechnet wieder eine israelishes Unternemhen..

Die lernen es wohl nicht mehr

Die Israelis können sich eh alles erlauben wie die Amis. Aber wehe, man sagt die Wahrheit darüber.

Tja, @Fli221, @Mike91,

da habt ihr Recht: Früher™, also unter Addi, hätte es das nicht gegeben, nicht wahr! Wurde da einer frech, durfte man noch…

Dass auch andere Staaten solcherlei Software entwickeln und einsetzen, ob in Russland oder bei der „Syrian Electronic Army“, das sind sicher alles Ammenmärchen, hinter denen diese Ju…, also, äh, Israel steckt, und die Amis natürlich.

Habe ich die „Wahrheit“, über die man nicht sprechen darf, in Ansetzen korrekt zusammengefasst?

LOL Kommentare aus Vietnam werden geblockt bzw. als Spam indentifiziert. Optimiert eure Filter.

Wieder ein gutes Beispiel wieso man VPNs dabei haben sollte

Da wird eine Spyware seit mehr als drei Jahren kommerziell angeboten und das FBI, Apple usw. wollen nichts davon gewusst haben???

Laut Forbes gibts Hinweise darauf, dass die Spyware bereits seit Jahren aktiv in Israel, Ungarn, Thailand, Türkei, UAE, Saudie Arabie, usw, usw. eingesetzt wird.

Teilweise also auch von verbündeten der USA.

Und Apple soll das nicht mitbekommen haben? Und in den USA wusste auch kein Geheimdienst davon, obwohl die NSO ja aktiv verkauft????

Und jetzt, nachdem das aufgeflogen ist steht dann ganz fix der Patch bereit?

Ähm… Haben das FBI und Apple nicht ein schönes Kammerpiel aufgeführt!?!?!?

apple: „wir sind sicher“

FBI: „oh… ihr seid so sicher… wir könnten heulen“

Gemeinsam: „die armen Idioten da draussen schlucken alles“

Erweckt tatsächlich den Eindruck als ob das nur gepatcht wurde weil es öffentlich wurde.

Toll, habe ein iphone 4 und kann sehen, wo ich bleibe. Gleichzeitig verlangt VISA, dass ich Passworte für online Käufe auf meinem Handy generiere, auf dem Handy, das dank apple nicht mehr mit Sicherheits-Patches versorgt wird. Asozial!

Sollst ja auch was neues kaufen- am besten jedes Jahr- spätestens aber nach 2 Jahren das „Alt“-Gerät bitte entsorgen….

… von irgendetwas müssen die doch leben!

Wenn jeder ein Smartphone kauft und es dreizig Jahre nutzt, können die den Laden in ein paar Jahren zu klappen :-))

Ist doch mit allem so…

So jetzt setzen wir uns nochmal hin und rechnen aus wie lange es das iphone 4 schon gibt und wie lange es mit Updates versorgt wurde. Deine 2 Jahre sind jedenfalls nicht richtig.

Dir ist auch nicht mehr zu helfen oder? Weißt du wie alt das iPhone 4 ist? Und Apple hat es laaaaange genug unterstützt…

Rechne das mal auf alle sicherheitsrelevanten Geräte hoch, gerade in Zeiten von HomeKit, Gesundheits-Apps und rasch zunehmender Vernetzung. Das ist nicht nur Ressourcen-Verschwendung und ökologischer Wahnsinn, wo Menschen ihre persönlichen Ansprüche oft mit älteren Geräten noch gut abdecken können; du hängst mit dieser Einstellung auch einen großen Teil der Gesellschaft ab, die sich die regelmäßige Erneuerung ihres Geräte-Parks schlicht nicht leisten kann – oder, nicht weniger nachvollziehbar, das gar nicht will.

Und das bedeutet, dass Gesellschaften mit einer zunehmend unsicheren Infrastruktur umgehen müssen – ein nicht geringes Sicherheitsrisiko! Oder du schmeißt nicht mehr unterstützte Geräte aus den Netzwerken raus, was ihren Wert (und folglich auch den von Neugeräten, wegen gesunkenem Wiederverkaufswert) enorm schmälert.

Ich bin davon überzeugt, dass wir hier ein Umdenken benötigen, z.B., indem ältere Geräte, unterstützt von den Herstellern, auf OpenSource-Basis mit Patches versorgt werden.

Wenn wir wollen, dass User ihre Geräte sorgsam mit relevanten Updates pflegen, dann muss man ihnen auch langfristig die Möglichkeiten dazu an die Hand geben – da hat Anna vollkommen Recht.

Übrigens: Auch ich nutze, neben meinem 6er, noch ein altes 4er als Notfall-Gerät. Zugegebenermaßen fast ausschließlich als „iPod touch“. Und auch ich würde es gerne so sicher wie möglich halten.

Dafür kann ich leider nichts. Aber in Zeiten in denen man alle drei Jahre das Auto wechselt geht man wohl auch davon aus, dass man sein Handy ab und an erneuert.

Im Cydia-Repo findet man PMP (Protect my privacy), das schon seit langem dem Anwender eine genaue Kontrolle dessen, was sein Device verlässt, bietet. Leider ein Tool, das bisher noch nicht von Apple aus der JB-Szene geklaut und in einer IOS-Version untergebracht wurde.

Das stelle ich mir so vor, wie eine Verschlüsselungssoftware von der NSA :-))

…wenn die quelloffen was vernünftiges anbieten, warum nicht?

Die JB-Community ist nicht per se kriminell, auch nicht, wenn Apple und Apple-Fanboys gern diesen Eindruck verbreiten.

Das war mal so, mittlerweile ist das nur noch kommerziell. Evtl sind paar Entwickler dabei, die das noch aus Leidenschaft machen. Aber JB selbst….. Informier doch mal ein wenig im inet!

Ich glaube apple möchte zur keynote bessere statistiken zum ios/android zeigen. ;)

Du mußt es nicht lesen.

Schade, das hätte ein schöner einfacher Jailbreak werden können

Mich würde mal interessieren, ob ein Update auch hilft, nachdem man sich damit „infiziert“?! Also hilft ein Update nur, um eine Neuinfektion zu verhindern oder unterbindet es dann auch jede weitere Spionage wenn man schon einen „Schädling“ sich eingefangen hat? Also auch generell, nicht nur bezogen nun auf Pegasus…weiß da evtl.jmd etwas mehr darüber?

Ich spekuliere mal: eine Wiederherstellung in den Werkszustand dürfte eventuell helfen. Ein reines Update dürfte wohl nicht reichen.

An alle die hier schreiben „nur Lemminge klicken auf unbekannte Links in email und sms“ Du suchst ein Bild einer bekannten Person, google sucht, Bild anklicken und du wirst an die faule Quelle geführt.

Geheimdienste haben vielfältige Möglichkeiten jemand eine Spionagesoftware unterzuschieben. Die müssen nicht mal anhähernd so plump vorgehen wie Pisher. Wenn man als Ziel ausgewählt wird ist es schwer sich der Verfolgung zu entziehen. Zumal man erstmal merken muss dass man als Ziel markiert wurde. Otto Normalo hat keinen Hauch der Chance sich dagegen zu schützen oder zu wehren.

Stimmt!

Wo sind denn jetzt die ganzen Leute, die bei den Meldungen zu einer Android-Schwachstelle aus Ihren Löchern kommen!? :D

Für beide Systeme gilt: Wer Apps aus unbekannten Quellen installiert, irgendwelche dubiosen Links etc. anklickt, darf sich nicht beschweren, dass írgendwelche Sicherheitslücken ausgenutzt werden.